Guardians of the Enterprise – ARP-GUARD

Einführung

In einer Welt, regiert von Datenströmen und Algorithmen, steht das Unternehmen GlobalData* als unbezwingbare Festung. In den Tiefen seiner Server lagern brisante Informationen, begehrt von skrupellosen Akteuren und neugierigen Hackern. Diesen stehen leistungsstarke Schutzmechanismen und wachsamen Mitarbeitern entgegen.

Im Schatten dieser datengetriebenen Welt, jenseits der Reichweite blinkender Lämpchen und Sicherheitssysteme, agieren zwei geschickte Individuen. Sie sind Hacker, moderne Ritter des digitalen Zeitalters, getrieben von Abenteuerlust und dem Rausch des Unmöglichen. Sie haben sich zum Ziel gesetzt GlobalData zu hacken und die sensiblen Informationen zu stehlen. Ihre Namen sind Nightfox und Specter.

Der erste Vorstoß

Mit Einbruch der Dunkelheit setzen Nightfox und Specter ihren Plan in die Tat um. Ihre Finger tanzen über die Tastaturen, ein stummes Vorspiel zum heraufziehenden Sturm. Vor ihnen flimmern Bildschirme, Tore zu einer Welt, die sie zu erobern gedenken. Der erste Angriff ist sorgfältig geplant, ein präziser Schlag gegen die äußere Verteidigung der GlobalData Festung. Die erste Begegnung stellt sich als ein Torwächter heraus, der jeden Eindringling zu erkennen scheint und auf seiner Brust stolz die Aufschrift ARP-GUARD trägt.

ARP-GUARD – Network Access Control

Das Hacker-Duo ist fest entschlossen, die Wächter geschickt auszutricksen. Mit gefälschten digitalen Identitäten und der Kunst der digitalen Infiltration versuchen sie, sich als harmlose Mitarbeiter auszugeben. Doch ARP-GUARD NAC ist der ultimative Gatekeeper, dessen Aufgabe es ist, das Netzwerk vor ungebetenen Gästen zu schützen, indem er jeden Benutzer und jedes Gerät überprüft, bevor sie die Erlaubnis erhalten, weiter vorzudringen. Dieser Versuch ging nach hinten los und die Tore für Nightfox und Specter blieben verschlossen.

Der verborgene Pfad

Nachdem Nightfox und Specter vom unerschütterlichen ARP-GUARD zurückgedrängt werden, suchen sie nach einem verborgenen Weg, einem weniger bewachten Eingang in das digitale Reich. Ihre erste Niederlage hat ihre Sinne geschärft und von einem unersättlichen Wissensdurst getrieben, entdecken sie schließlich ein kleines, kaum sichtbares Schlupfloch in der digitalen Mauer – eine Möglichkeit, die strengen Kontrollen der Network Access Control zu umgehen.

Was sie sich als einfachen Durchgang erhoffen, entpuppt sich jedoch schnell als ein komplexes Labyrinth von Sicherheitsmaßnahmen, das sich hinter der Illusion der Einfachheit verbirgt. Ein unsichtbares Netz spannt sich über die Endpoints, ein Wächter, der nicht nur die Tore bewacht, sondern auch die Gesetze und Regeln jedes Einzelnen im Unternehmen durchsetzt. Jeder Versuch, das System zu umgehen, wird sofort erkannt und blockiert. Schwache Endpoints werden umgehend in Quarantäne geschickt, um die Sicherheit der Festung nicht zu gefährden. Der Gastzugang Captive Portal erscheint als Schlupfloch – doch der Angriffsversuch endet im Quarantäne VLAN.

Die Suche nach Verbündeten

Als Nightfox und Specter an den scheinbar unüberwindbaren Schutzmechanismen der digitalen Festung scheitern, sind sie gezwungen, ihre Taktiken zu überdenken und nach neuen Ansätzen zu suchen. Ihre Reise führt sie zu einem geheimen Treffen, einem Konklave der Schatten, wo die klügsten Köpfe der Untergrund-Hackerszene zusammenkommen. Unter ihnen befindet sich eine Legende, bekannt nur als Shadow, ein Hacker, dessen Fähigkeiten und Erfolge beinahe mythische Züge tragen.

ARP-GUARD VLAN Manager

Mit einer Mischung aus Ehrfurcht und Neugier lauschen sie Shadows Erzählungen über seine Begegnungen mit dem ARP-GUARD VLAN Manager, dem Kontroll- und Ausfallzentrum der digitalen Festung, zu dem selbst findige Hacker keinen Zutritt gewinnen können.

Die Server-Replikation des Clusters sorgt dafür, dass jeder Verlust sofort ersetzt wird, ein Phönix aus der Asche, der sich aus jedem Angriff neu formiert. Nightfox und Specter stehen in Ehrfurcht vor dieser Technologie, die das digitale Königreich nicht nur schützt, sondern auch unsterblich macht.

Der Kodex der Wächter

Im schwachen Schein der Monitore, umgeben von den gedämpften Stimmen der Hacker, erleben Nightfox und Specter eine stille Offenbarung. Die Worte von Shadow, dem Meister der unsichtbaren Pfade, hallen in ihren Köpfen wider und enthüllen die Wahrheit über die Festung, die sie einst zu stürzen versucht haben. Die Geschichten von der unüberwindlichen Verteidigung bringen ihre Überzeugungen ins Wanken.

Getrieben von einer Mischung aus Ehrfurcht und neu entflammter Neugier treffen Nightfox und Specter eine Entscheidung, die ihr Schicksal für immer verändern wird. Sie beschließen, nicht länger gegen die Festung zu kämpfen, sondern ihr Wissen und ihre Fähigkeiten zu nutzen, um die Mauern zu verstärken, die sie einst zu Fall bringen wollten. Dabei erkennen Sie, dass wahre Größe nicht im Zerstören, sondern im Erschaffen und Verbessern liegt.

Nach einem intensiven Trainee-Jahr unter der Leitung der BRISTOL GROUP, dem ritterlichen Orden der Cybersicherheit, erblühen die einstigen Schattenwandler zu echten Meistern ihres Fachs. Sie lernen die Sprache der Wächter, die Rituale des ARP-GUARD Fingerprintings und die Geheimnisse des ARP-GUARD VLAN-Managers.

Die Welt der IT-Sicherheit beginnt, ihre Namen zu flüstern, nicht als Warnung, sondern als Banner der Exzellenz. Nightfox und Specter werden zu gefragten Experten, deren Rat und Geschick gefragt sind. Ihre früheren Angriffe dienen nun als Lehrbeispiele, ihre List als Grundlage für stärkere Verteidigungen.

Als sie schließlich vor die Tore von GlobalData zurückkehren, tun sie dies nicht als Eindringlinge, sondern als Wächter. Die Mauern, die einst undurchdringlich erschienen, heißen sie als Teil ihrer Struktur willkommen.

Epilog

In der packenden Kurzgeschichte von Nightfox und Specter, den einstigen digitalen Gesetzlosen, die zu Wächtern der Cybersicherheit werden, spiegelt sich ein tiefes Verständnis der Herausforderungen des Zero-Trust-Ansatzes wider. Diese Sicherheitsphilosophie, die alle Netzwerkteilnehmer als potenziell gefährlich betrachtet und eine ständige Verifikation erfordert, stellt eine komplexe Herausforderung dar, die keine Organisation ignorieren kann. Auch die NIS-2 Richtlinie fordert Zero-Trust Prinzipien. Lesen Sie hier

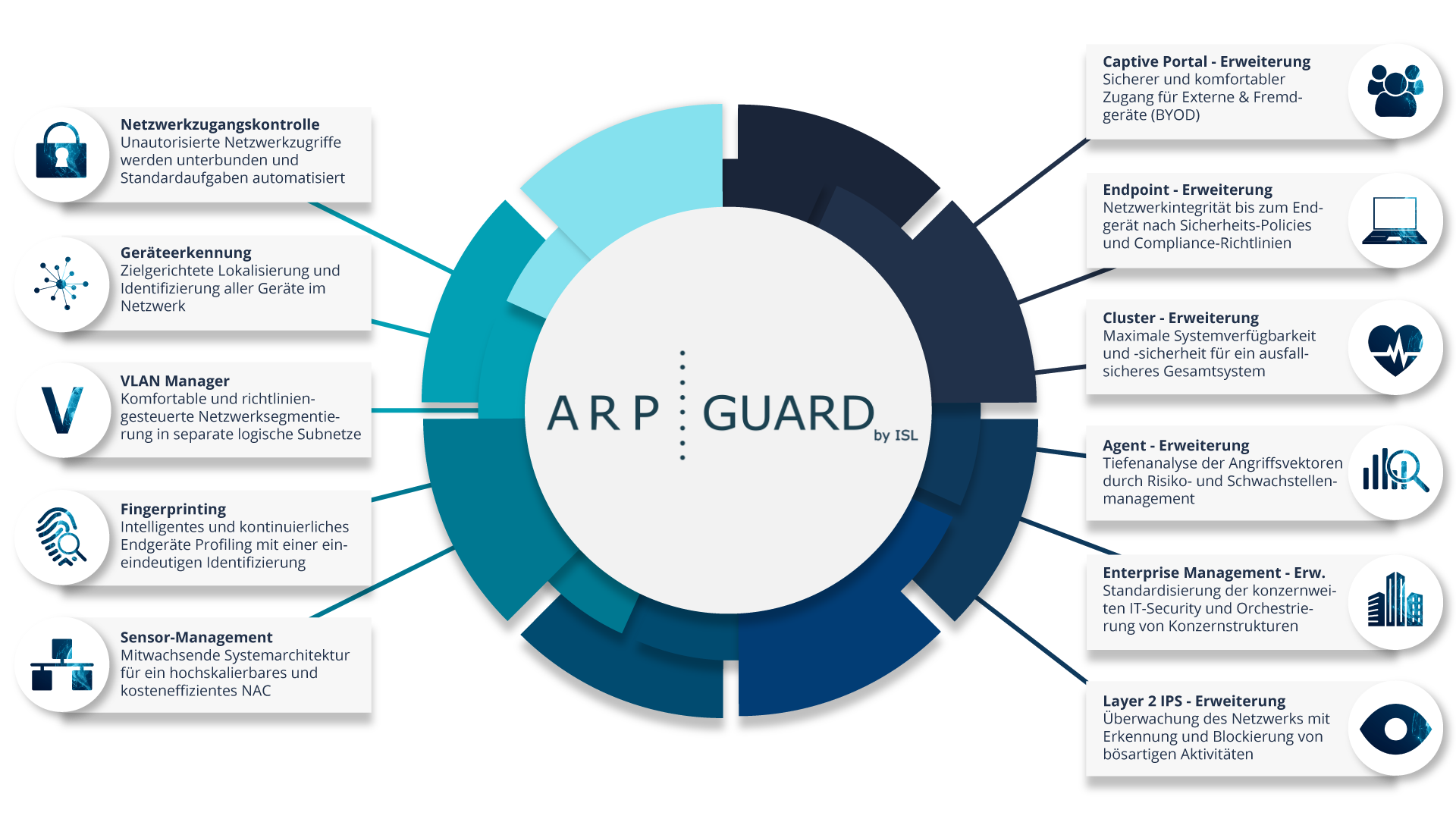

Die Einführung von ARP-GUARD als Network Access Control (NAC) Lösung bietet hier eine robuste Antwort. Es dient als Bollwerk gegen unautorisierte Zugriffe und ist ein Paradebeispiel dafür, wie moderne Technologie die Lücke zwischen Theorie und Praxis schließen kann. Mit ARP-GUARD können Unternehmen eine feingranulare Kontrolle über sämtliche Netzwerkzugriffe ausüben, die Compliance verbessern und eine durchgehende Überwachung gewährleisten.

Das Ende der Geschichte von Nightfox und Specter ist somit mehr als nur eine Erzählung: Es ist ein realweltliches Beispiel dafür, wie tiefgehendes Fachwissen und die richtigen Werkzeuge – in diesem Fall ARP-GUARD – dazu beitragen können, die Prinzipien von Zero Trust umzusetzen und so die Sicherheitsarchitektur eines Unternehmens nachhaltig zu stärken.

*Die Handlung und alle handelnden Personen sind frei erfunden. Jegliche Ähnlichkeit mit lebenden oder realen Personen ist rein zufällig.