Cyberangriff auf kommunalen IT-Dienstleister: Eine detaillierte Analyse

- Cyberangriff auf kommunalen IT-Dienstleister: Eine detaillierte Analyse

- Die Auswirkungen des Cyberangriffs auf den IT-Dienstleister Südwestfalen-IT (SIT)

- IT-Outsourcing: Chancen und Risiken im Kontext von Cyber-Sicherheit

- Chancen und Herausforderungen des IT-Outsourcings

- Cyber-Sicherheit im Kontext von IT-Outsourcing

- Die Auswirkungen des Angriffs und wie die Kommunen reagieren

- Maßnahmen zur Stärkung der IT-Sicherheit: Lektionen aus dem Cyberangriff auf Südwestfalen-IT

- Fazit

- Weiterführende Links

In der digitalisierten Welt von heute sind Cyberangriffe eine ständig wachsende Bedrohung, die auch vor Kommunen nicht Halt macht. Ein aktuelles Beispiel ist der weitreichende Angriff auf den IT-Dienstleister Südwestfalen-IT (SIT) in Nordrhein-Westfalen, der über 70 Kommunen betraf und zu erheblichen Störungen verschiedener Dienstleistungen führte.

Die Auswirkungen des Cyberangriffs auf den IT-Dienstleister Südwestfalen-IT (SIT)

Die Ransomware Akira wurde als Verantwortlicher für den Angriff auf die Systeme von SIT identifiziert. Um eine weitere Ausbreitung der Malware zu verhindern, wurden sämtliche Verbindungen des Rechenzentrums zu und von allen betroffenen Kommunen gekappt.

Dies hatte zur Folge, dass die Verwaltungen keinen Zugriff mehr auf die von SIT bereitgestellten Fachverfahren und Infrastrukturen hatten, was zu erheblichen Einschränkungen ihrer Dienstleistungen führte. Die betroffenen Kommunen, vorwiegend in Süd- und Ostwestfalen und zum Teil im Ruhrgebiet, waren ohne funktionierende Websites oder digitale Dienste.

Ein immer häufiger auftretendes Problem: Cyberangriffe auf Kommunen

Dieser Vorfall ist kein Einzelfall. Im Jahr 2022 fielen in Deutschland 27 Kommunen Cyber-Angriffen zum Opfer, was zeigt, dass Städte und Behörden vermehrt in den Fokus von Cyberkriminellen fallen. Die Bundesinnenministerin Nancy Faeser betont die Wichtigkeit, sich auf Cyber-Angriffe vorzubereiten und die Cybersicherheit zu priorisieren. Siehe hier auch neuer Lagebericht der IT-Sicherheit 2023 vom BSI

IT-Outsourcing: Chancen und Risiken im Kontext von Cyber-Sicherheit

In der digitalen Ära ist IT-Outsourcing ein weit verbreitetes Phänomen, das Unternehmen und Kommunen zahlreiche Vorteile bietet. Von Kosteneffizienz über Zugang zu spezialisiertem Know-how bis hin zu schlanken Verwaltungsstrukturen – die Attraktivität des Outsourcings ist unbestritten. Allerdings zeigt der Vorfall bei Südwestfalen-IT eindrücklich auf, dass es auch Risiken birgt, insbesondere in Bezug auf die IT-Sicherheit.

Chancen und Herausforderungen des IT-Outsourcings

Vorteile des IT-Outsourcings:

- Kosteneffizienz: Durch die Nutzung des Niedriglohnsektors und die Ansiedlung von Rechenzentren in kostengünstigen Gebieten können erhebliche Einsparungen erzielt werden

- Schlanke Verwaltungsstrukturen: Outsourcing-Anbieter können oft effizientere Verwaltungsstrukturen gewährleisten

- Einhaltung von Zeitplänen: Die vertragliche Verpflichtung zur Einhaltung von Zeitplänen kann die Projektmanagementeffizienz verbessern

- Effiziente Softwarelizenzierung und Hardwarekauf: Aufgrund ihrer Branchenkenntnisse können Outsourcing-Anbieter diese Aspekte besser kontrollieren

Herausforderungen des IT-Outsourcings:

- Kontrollverlust: Die Kontrolle über ausgelagerte Aufgaben zu behalten, kann eine Herausforderung darstellen.

- Abhängigkeit vom Anbieter: Ein Ausfall des Dienstleisters kann weitreichende Folgen haben.

- Sicherheitsrisiken: Datenlecks oder -verluste sind potenzielle Risiken beim Outsourcing von IT-Aufgaben.

Cyber-Sicherheit im Kontext von IT-Outsourcing

Der Cyberangriff auf Südwestfalen-IT unterstreicht die dringende Notwendigkeit für Unternehmen und Kommunen, wachsam zu sein, um Cyber-Angriffe schnell zu erkennen und darauf zu reagieren. Hierbei spielt nicht nur die eigene Cyber-Sicherheit eine Rolle, sondern auch die des IT-Dienstleisters. Es ist daher von entscheidender Bedeutung, robuste Cybersicherheitsmaßnahmen sowohl innerhalb der eigenen Organisation als auch auf Ebene der Dienstleister zu implementieren.

Die Auswirkungen des Angriffs und wie die Kommunen reagieren

Die Auswirkungen des Cyberangriffs waren weitreichend und betrafen eine Vielzahl von Dienstleistungen, von der Ausstellung neuer Pässe und Kfz-Zulassungen bis hin zu Urkunden aus dem Standesamt. Viele Mitarbeiter mussten auf Stift und Papier zurückgreifen, um Anfragen zu bearbeiten.

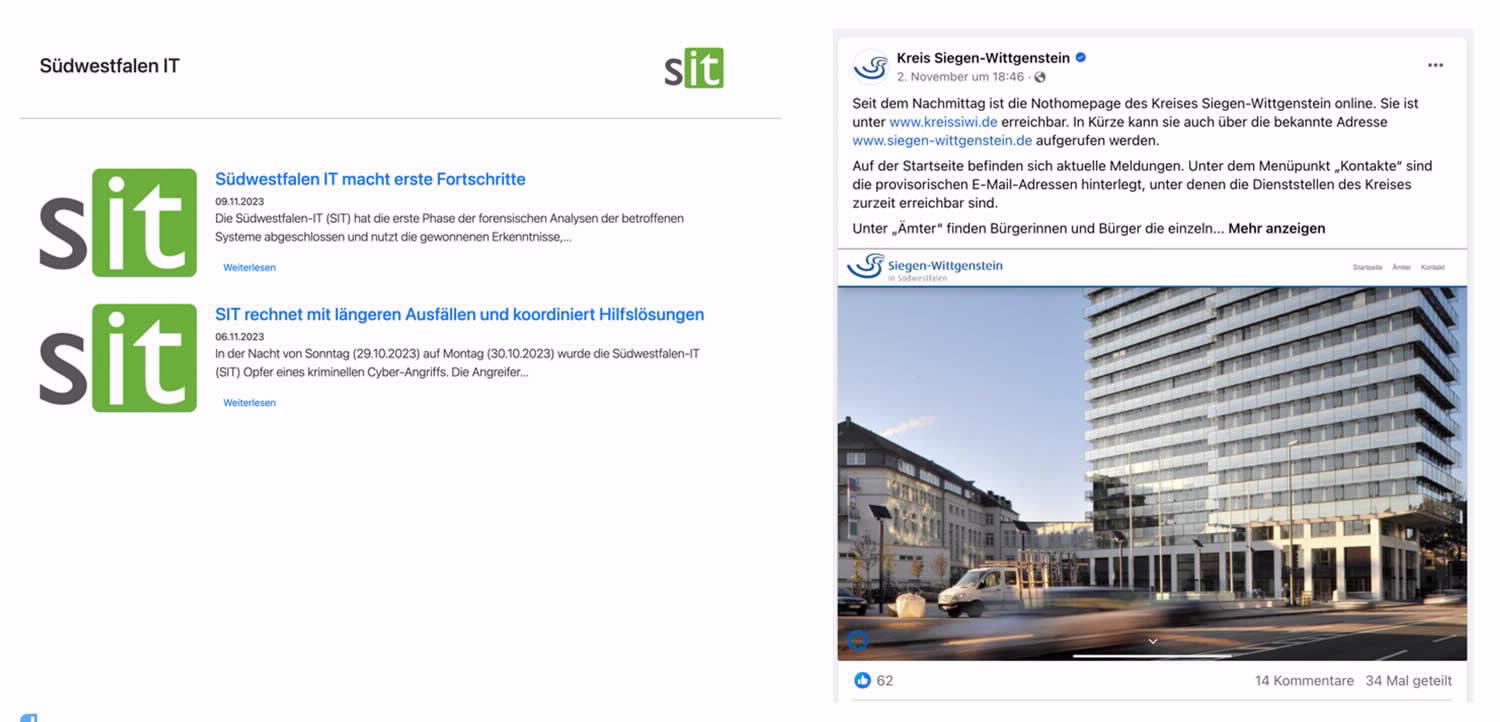

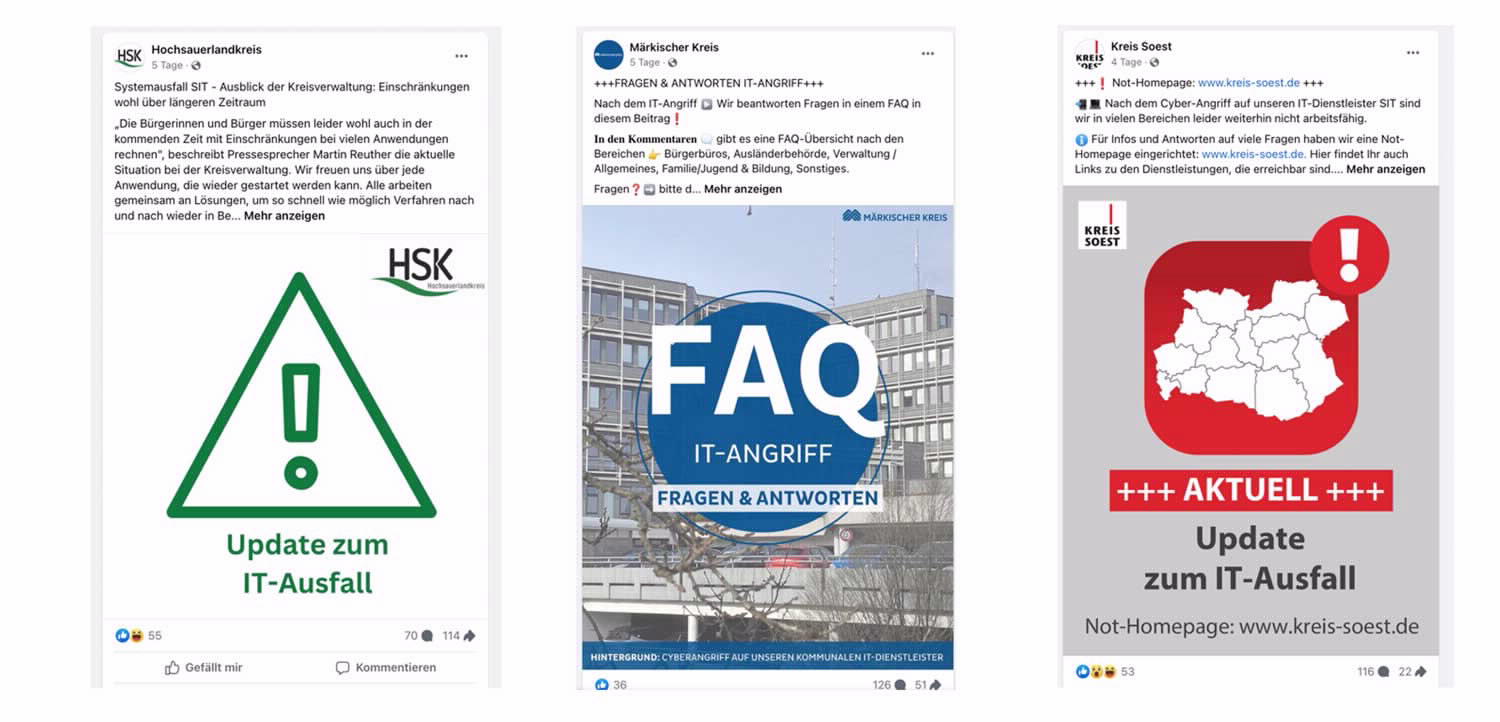

In einigen Kommunen wurden vorübergehende Maßnahmen eingeführt, wie zum Beispiel provisorische Formulare, Kommunikation über Social-Media und eine Notfallwebseite, um wesentliche Dienstleistungen zu erbringen, bis die Systeme wiederhergestellt sind.

Quellen:

- Hochsauerlandkreis – informiert per Facebook (Sie werden auf eine externe Seite weitergeleitet)

- Märkischer Kreis – informiert per Facebook (Sie werden auf eine externe Seite weitergeleitet)

- Siegen-Wittgenstein/Olpe – informiert per Not-Homepage kreissiwi.de (Sie werden auf eine externe Seite weitergeleitet)

- Soest – informiert per Facebook (Sie werden auf eine externe Seite weitergeleitet)

- Lüdenscheid – informiert per Not-Homepage www.luedenscheid.de (Sie werden auf eine externe Seite weitergeleitet)

Maßnahmen zur Stärkung der IT-Sicherheit: Lektionen aus dem Cyberangriff auf Südwestfalen-IT

Extended Detection and Response (XDR) und Endpoint Detection and Response (EDR)

Eine Lösung wie Endpoint Detection and Response (EDR) oder Extended Detection and Response (XDR) hätte mit großer Wahrscheinlichkeit ungewöhnliche Aktivitäten bemerkt und Alarm geschlagen, bevor die Ransomware ihre volle Wirkung entfalten konnte. EDR bietet fortlaufende Überwachung und Analyse von Endpunktaktivitäten und kann auf auffällige Verhaltensmuster aufmerksam machen, wie ungewöhnliche Dateizugriffe oder Änderungen an Systemdateien. Darüber hinaus bieten XDR und EDR Lösungen zur Behebung von Sicherheitsverletzungen an, was im Falle eines Angriffs ein sofortiges Handeln ermöglicht.

Mehr zum Thema Endpoint-Sicherheit hier

Netzwerksegmentierung als Schutzmaßnahme

Eine effektive Netzwerksegmentierung hätte möglicherweise die Ausbreitung der Ransomware innerhalb des Netzwerks von SIT verhindern oder zumindest einschränken können. Jedes Segment agiert als eigenständiges Netzwerk und eine Infektion in einem Segment könnte isoliert und eingedämmt werden, ohne dass sie sich auf andere Segmente ausbreitet.

Zudem bietet Netzwerksegmentierung ein zusätzliches Maß an Schutz, indem sie die Kommunikation zwischen den Segmenten streng kontrolliert. Dies bedeutet, dass selbst wenn ein Angreifer Zugang zu einem Segment erlangt, der Zugang zu anderen Segmenten nicht automatisch gewährt wird. Dies erschwert die Arbeit des Angreifers und erhöht die Wahrscheinlichkeit, dass der Angriff entdeckt wird, bevor er großen Schaden anrichten kann.

Mehr zum Thema Netzwerksegmentierung hier

Reduzierung von Cyberangriffs-Auswirkungen durch Visibility-as-a-Service (VaaS)

Tiefgreifende Einsichten in die IT-Infrastruktur

VaaS ermöglicht einen umfassenden Einblick in die IT-Infrastruktur einer Organisation. Mithilfe spezialisierter Scans und Tools führt VaaS detaillierte Prüfungen an Firewall-Gateways und Managementsystemen durch. Im Kontext des Angriffs auf SIT hätte VaaS potenzielle Schwachstellen oder Hardwareprobleme identifizieren können, bevor der Cyberangriff stattfand. Dies hätte den Weg für präventive Maßnahmen geebnet, um den Angriff entweder zu verhindern oder seine Auswirkungen zu minimieren.

Einhaltung von IT-Gesetzen

Die Konformität mit IT-Gesetzen wie NIS-2 ist für viele Organisationen unerlässlich. Nichtkonformität kann zu erheblichen Geldstrafen führen. VaaS unterstützt bei der Erreichung der primären Sicherheitsziele – Vertraulichkeit, Integrität und Verfügbarkeit von Netzwerken – und hilft somit, gesetzliche Anforderungen zu erfüllen.

Netzwerkanalyse und Firewall-Regelanalyse

VaaS identifiziert Sicherheitsrisiken in bestehenden IT-Komponenten und im gesamten Netzwerk durch eine umfassende Netzwerkanalyse. Dies ermöglicht das Schließen von Sicherheitslücken, erhöht die Netzwerksicherheit und schützt Daten vor Bedrohungen, Eindringlingen und anderen Sicherheitsrisiken.

Die Firewall-Regelanalyse von VaaS umfasst eine gründliche Untersuchung der Firewall-Regeln, allgemeiner Einstellungen, System-Patch-Stände und weiterer Modulkonfigurationen. Basierend auf den Analyseergebnissen werden Empfehlungen zur Optimierung des Regelwerks und der vorhandenen Hochverfügbarkeitsumgebung gegeben.

Bei SIT hätte eine solche Analyse und Optimierung der Firewall-Regeln möglicherweise dazu beigetragen, den Cyberangriff abzuwehren oder zumindest seine Ausbreitung zu begrenzen.

Externes Security Operations Center (SOC)

Durch die Nutzung eines externen Security Operations Centers (SOC) können Organisationen von einem umfangreichen Managed-Security-Service profitieren. Die Experten des SOC überwachen die Infrastruktur rund um die Uhr, erkennen proaktiv Sicherheitsvorfälle und reagieren darauf, analysieren Bedrohungen und führen Maßnahmen zur Incident Response durch. Dies gewährleistet den Schutz von Systemen und Daten vor aktuellen und zukünftigen Angriffen.

Im Falle des Cyberangriffs auf SIT hätte ein SOC möglicherweise den Angriff frühzeitig erkannt und Gegenmaßnahmen eingeleitet, um die Auswirkungen zu minimieren.

Mehr zum Thema VaaS hier

Die Bedeutung eines gut strukturierten IT-Notfallplans

Ein gut strukturierter und regelmäßig geübter IT-Notfallplan könnte einen erheblichen Einfluss auf die Minimierung der Auswirkungen eines Cyberangriffs haben. Durch klare Verantwortlichkeiten, Risikobewertung, Kontaktdaten, Wiederherstellungspläne, Sicherheitsrichtlinien und regelmäßige Audits könnte dieser Plan dazu beitragen, die Ausfallzeiten und Kosten, die durch einen Cyberangriff verursacht werden, zu reduzieren.

Notfallprozedur und Verantwortlichkeiten

Ein klar definierter Notfallplan bietet eine Schritt-für-Schritt-Anleitung für Mitarbeiter, um auf Angriffe richtig und effizient zu reagieren. Er definiert auch die Verantwortlichkeiten, so dass jeder Mitarbeiter genau weiß, was er in solch einer Situation zu tun hat. Dies könnte dazu beitragen, Panik und Chaos zu vermeiden.

Risikobewertung und -management

Durch die Durchführung einer Risikobewertung hätten mögliche Schwachstellen in den Systemen identifiziert und Maßnahmen ergriffen werden können, um diese zu beheben, bevor sie von Angreifern ausgenutzt werden.

Kontaktliste und externe Dienstleister

Eine Kontaktliste mit den Kontaktdaten der relevanten internen und externen Personen ist in Krisensituationen von unschätzbarem Wert. Sie ermöglicht es, schnell auf den Vorfall zu reagieren und die richtigen Leute zu informieren, um die Wiederherstellung so schnell wie möglich zu beginnen.

Disaster Recovery Plan (DRP)

Ein DRP würde den Wiederherstellungsprozess nach dem Angriff beschreiben und Strategien für die Wiederherstellung von Daten enthalten. Dies könnte dazu beitragen, die Ausfallzeit zu minimieren und den Betrieb so schnell wie möglich wieder aufzunehmen.

Sicherheitsrichtlinien

Durch die Implementierung von Sicherheitsrichtlinien hätten weitere Angriffe abgewehrt und die Ausbreitung des Schadens verringert werden können.

Audits & Tests

Regelmäßige Überprüfungen und Tests der Systeme und Prozesse sind entscheidend, um sicherzustellen, dass sie den Anforderungen entsprechen und sicher sind.

Mitarbeiterschulung

Schließlich hätte eine regelmäßige Schulung der Mitarbeiter diese auf mögliche Notfallszenarien vorbereiten können. Dies hätte dazu beitragen können, dass sie in der Lage sind, schnell und effizient auf den Angriff zu reagieren.

Fazit

Insgesamt zeigt der Fall Südwestfalen-IT die dringende Notwendigkeit für robuste Cybersicherheitsmaßnahmen, sowohl innerhalb von Organisationen als auch bei IT-Dienstleistern. Durch die Implementierung von Netzwerksegmentierung, XDR bzw. EDR, VaaS und gut strukturierten IT-Notfallplänen können Unternehmen und Kommunen ihre Resilienz gegen Cyberangriffe stärken und besser auf solche Vorfälle vorbereitet sein – Ganz nach dem Motto: Prävention ist besser als Reaktion. 😉

Weiterführende Links

Mehr zum Thema Netzwerksegmentierung

Mehr zum Thema Visibility-as-a-Service (VaaS), Netzwerkanalyse, Firewall Regelswerksanalyse,….

https://www.bristol.de/leistungen/careforce-one/

Mehr zum Thema Endpoint Security

https://www.bristol.de/wie-modernes-endpoint-security-management-funktioniert/