Best Practice: Sicherheitslücke in allen Windows- und Office-Versionen (CVE-2023-36884)

Am 11. Juli 2023 wurde von Microsoft eine gravierende Sicherheitslücke mit dem Namen CVE-2023-36884 entdeckt. Diese Lücke betrifft alle Windows- und Office-Versionen und ermöglicht die Ausführung von Code aus der Ferne. Cyberkriminelle können diese Schwachstelle zur Durchführung von Ransomware-Angriffen nutzen. Microsoft hat die Lücke als “important” eingestuft und empfiehlt dringend, Schutzmaßnahmen zu ergreifen.

Diese Sicherheitslücke wurde vor allem durch die russische Hackergruppe Storm-0978 bekannt, die für Spionage- und Ransomware-Angriffe aktiv ist. Es wird vermutet, dass sie Unterstützung von staatlichen Stellen erhalten. Die Gruppe nutzt die Backdoor-Malware RomCom und wird auch mit anderen Ransomware-Schädlingen in Verbindung gebracht.

Wir möchten mit Ihnen unsere Best-Practice teilen, wie sie ihre Systeme vor dieser kritischen Sicherheitslücke schützen können. Die Sicherheitslücke CVE-2023-36884 betrifft alle Windows- und Office-Versionen und ermöglicht die Ausführung von Code aus der Ferne. Cyberkriminelle nutzen diese Schwachstelle, um Ransomware-Angriffe durchzuführen. Wir empfehlen dringend, Schutzmaßnahmen zu ergreifen und bieten Best Practices an, um Ihre Systeme zu sichern.

Best Practice Client / Server Allgemein

- Verwenden Sie Microsoft Defender für Microsoft Office 365: Dies bietet bereits einen gewissen Schutz vor der Sicherheitslücke, aber ergreifen Sie dennoch zusätzliche Schutzmaßnahmen. Kennen Sie in diesem Zusammenhang bereits die KI-gestützte Software von Deep Instinct?

- Erstellen Sie einen Registry-Schlüssel: Erstellen Sie einen neuen Registry-Schlüssel auf allen Systemen mit Microsoft Office und setzen Sie für jede betroffene Office-Anwendung einen neuen Wert.

- Vorsicht beim Herunterladen von Anwendungen: Laden Sie Anwendungen nur aus vertrauenswürdigen Quellen herunter, um das Risiko von Schadsoftware zu minimieren.

- Aktivieren Sie den cloudbasierten Schutz im Windows-Sicherheitscenter: Durch die Aktivierung des cloudbasierten Schutzes erhalten Sie zusätzlichen Schutz vor Bedrohungen, einschließlich der Sicherheitslücke CVE-2023-36884.

- Überprüfen Sie die Schutzfunktionen von Windows 10/11: Stellen Sie sicher, dass alle Schutzfunktionen wie Firewall, Antivirus-Software und automatische Updates aktiviert sind und auf dem neuesten Stand gehalten werden.

Best Practice Check Point Firewall

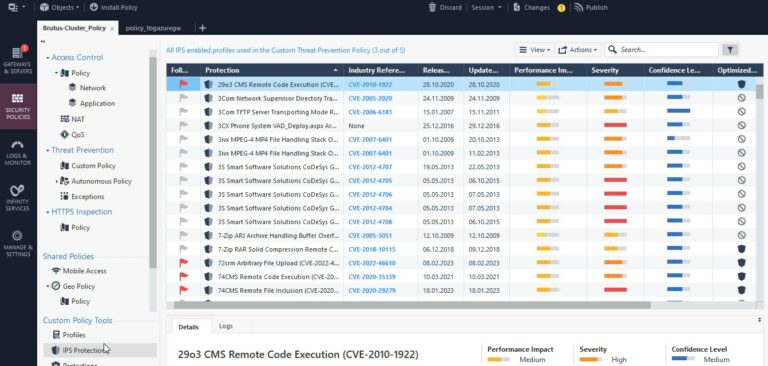

- Öffnen Sie die Smart Console: Wenn Sie eine Sicherheitsnachricht erhalten, sollten Sie zuerst Ihre Smart Console öffnen.

- Navigieren Sie zu den Security Policys: Klicken Sie auf der linken Seite der Konsole auf “Security Policys”.

- Rufen Sie die Threat Prevention / Custom Policy auf: Nachdem Sie auf “Security Policys” geklickt haben, navigieren Sie weiter zu “Threat Prevention / Custom Policy”.

- Wechseln Sie zu IPS Protection: Im unteren linken Bereich der Seite (Custom Policy Tools) finden Sie “IPS Protection”. Klicken Sie darauf, um eine Ansicht zu erhalten, die ähnlich ist wie in Bild 1.

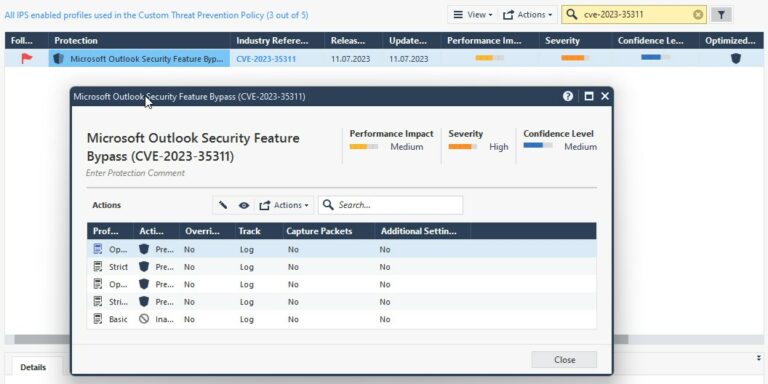

- Geben Sie die CVE-Nummer ein: Im Suchfeld oben rechts geben Sie die CVE-Nummer ein, die im Artikel verwendet wurde. Überprüfen Sie, wie diese aktuell von Ihrem Check Point System bearbeitet wird (siehe Bild 2).

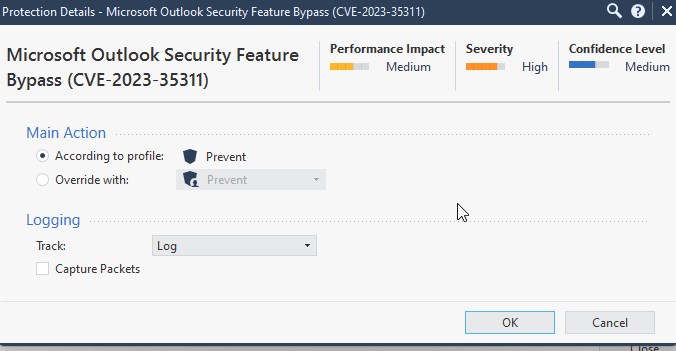

- Prüfen und Anpassen der Einstellungen: Wenn die CVE in Ihrem verwendeten Profil nicht auf Prevent eingestellt ist, können Sie das nun mit “Edit” anpassen. Dies sollten Sie tun, wenn der Indikator für den Performance Impact zusammen mit Ihrer aktuellen Systemauslastung dies zulässt.

- Aktivieren Sie die HTTPS Inspection: Bei CVEs, bei denen Daten im Browser übertragen werden, sollte die HTTPS Inspection aktiviert sein. Dies ermöglicht es dem Check Point System, die Daten zu analysieren.

- Überprüfen Sie weitere Einstellmöglichkeiten: Einige CVEs haben weitere Einstellmöglichkeiten (siehe Bild 3), die Sie gegebenenfalls anpassen müssen.

- Installieren Sie die Threat Prevention Policy: Nachdem Sie die notwendigen Anpassungen vorgenommen haben, installieren Sie die Threat Prevention Policy auf allen relevanten Gateways / Clustern.

Achten Sie auf Sicherheitsfaktoren auf den Clients / Servern: Denken Sie daran, dass die Perimeter Firewall in der Sicherheitsstrategie immer nur additiv wirken kann. Bei Client- / Server-orientierten CVEs sollten Sie immer die aktuellen Securitypatches installiert haben. Zusätzlich sollten Sie zusätzliche Maßnahmen wie wie oben in den allgemeinen Hinweisen beschrieben, implementieren. Bei weiteren Fragen können Sie jederzeit auf unsere Experten zurückgreifen.

Bitte beachten Sie: Diese Schritte sind nicht erforderlich, wenn Ihre aktuellen Server / Desktop-Systeme mit entsprechender Schutzsoftware ausgestattet sind, die die aktuelle CVE bereits kennt und Schutz bietet. Eine zuverlässige Lösung dafür kommt beispielsweise Deep Instinct.

Weitere spannende Beiträge zur IT-Sicherheit