Contents

Leitfaden zur Sicherheit in der Cloud

Die Cloud-Sicherheit umfasst Technologien, Steuerelemente, Richtlinien und Prozesse, die zusammen Schutz für Cloud-Systeme, Daten und Infrastruktur bieten. Dies ist eine Subdomäne der Computersicherheit und allgemein der Informationssicherheit.

Die Cloud-Sicherheit ist eine kollektive Verantwortung zwischen Ihnen und Ihrem Cloud-Anbieter. Anbieter richten eine Cloud-Sicherheitsstrategie ein, um Ihre Daten zu schützen, die Compliance sicherzustellen und die Privatsphäre Ihrer Kunden zu bewahren. Das beschützt Sie wiederum vor den finanziellen und rechtlichen Folgen von Datenschutzverletzungen und -verlusten.

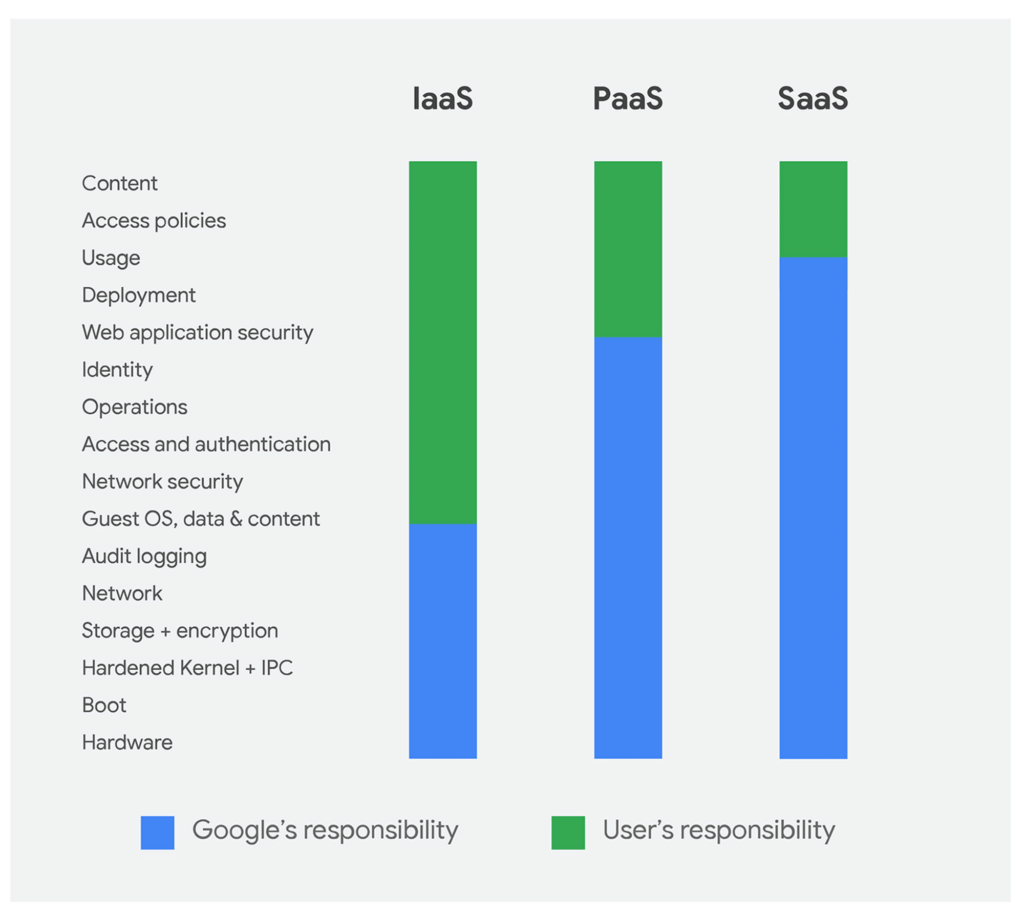

Bei der Cloud-Sicherheit geht es vor allem darum, Daten, Anwendungen und Infrastrukturen im Kontext des Cloudcomputing zu schützen. Viele Aspekte der Cloud-Sicherheit (öffentlich, privat oder hybride) sind identisch mit der Sicherheit einer lokalen IT-Architektur. Jedes Cloud-Service-Modell verfügt über 100 verschiedene Cloud-Service-Optionen. Schauen wir uns zunächst die drei wichtigsten Servicemodelle genauer an.

Die drei wichtigsten Cloud-Service Modelle

Infrastruktur als Service (IaaS)

Infrastructure as a Service (IaaS) ist ein Servicemodell, das die Grundlage für Ihre Cloud-Technologie bildet. Ein IaaS-Anbieter bietet Ihnen bei Bedarf Zugriff auf Ihre wichtigsten IT-Ressourcen wie Computer (virtuelle oder dedizierte Hardware), Netzwerke und Speicher über das Internet.

Plattform als Service (PaaS)

Platform as a Service (PaaS) ist ein Cloud-Servicemodell, bei dem Sie über einen Dienstanbieter auf kombinierte Hardware- und Softwaretools zugreifen. PaaS wird am häufigsten für die Anwendungsentwicklung verwendet. Ein PaaS-Anbieter bietet Ihnen Zugriff auf die konvergierte Cloud-Infrastruktur, die Sie zum Entwickeln von Anwendungen benötigen – Datenbanken, Middleware, Betriebssysteme, Server – ohne die zugrunde liegende administrative Komplexität.

Software als Service (SaaS)

Software as a Service (SaaS) ist ein Cloud-basiertes Servicemodell, mit dem Sie auf ein Standard-Softwareprodukt zugreifen können, das von einem Dienstanbieter betrieben und verwaltet wird. Die meisten SaaS-Lösungen sind normalerweise Endbenutzeranwendungen. Wenn Sie mit dem SaaS-Modell auf die Software Ihrer Wahl zugreifen, konzentrieren Sie sich ausschließlich darauf, wie Sie diese Computerprogramme optimal nutzen können.

Die wichtigsten Sicherheitslücken (wie nicht autorisierte Offenlegung und Datenlecks, schwache Zugriffskontrolle, Anfälligkeit für Angriffe und Verfügbarkeitsstörungen) betreffen sowohl herkömmliche IT- als auch Cloud-Systeme. Wie in jeder Computerumgebung bietet die Cloud-Sicherheit einen wirksamen proaktiven Schutz, sodass Sie:

- sicher sein können, dass Ihre Daten und Systeme geschützt sind,

- den aktuellen Sicherheitsstatus verfolgen können,

- sofort wissen, wenn etwas Ungewöhnliches passiert,

- unerwartete Ereignisse verfolgen und auf Sie reagieren können.

Welche Cloudmodelle existieren?

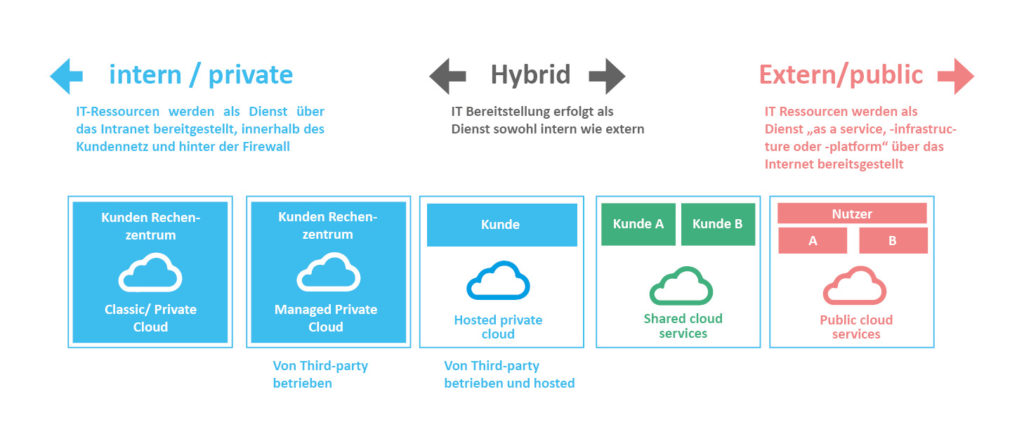

Es gibt vier Haupttypen von Cloud Computing: Private Clouds, Public Clouds, Hybrid Clouds und Multi Clouds. Dabei gibt es, wie oben beschrieben, auch drei Typen von Cloud-Computing-Diensten: PaaS (Plattformen als Dienst), IaaS (Infrastruktur als Dienst) und SaaS (Software als Dienst).

Die Wahl eines Cloud-Modells oder eines Cloud-Dienstes ist eine persönliche Entscheidung. Keine zwei Cloudangebote sind genau gleich, und es werden keine zwei Cloud-Dienste benutzt, um das gleiche Problem zu lösen. Wenn Sie jedoch die Gemeinsamkeiten kennen, können Sie beurteilen, wie sich die Beschränkungen der einzelnen Cloud-Modelle bei den Services auf Ihren Unternehmensbetrieb auswirken können.

Früher war es einfach, nach Standort und Eigentum zwischen öffentlich, privat, hybride und multi zu unterscheiden. Das hat sich aber radikal geändert.

Öffentliche-Cloud

Öffentliche-Clouds sind Cloud-Umgebungen, die normalerweise aus Infrastrukturen in der IT erstellt werden, die nicht dem Endnutzer gehören. Zu den größten öffentlichen Cloud-Anbietern gehören Amazon-Web-Services, Alibaba Cloud, IBM Cloud, Google Cloud und Microsoft Azure.

Früher wurden herkömmliche öffentliche Clouds fast ausschließlich „außerhalb des Unternehmens“ implementiert. Heute bieten Cloud-Dienstanbieter solche Dienste lokal in den Rechenzentren ihrer Klienten an. Aus diesem Grund haben Standort- und Besitzargumente der Cloud-Lösung ihre Relevanz verloren. Alle Cloudangebote werden öffentlich, wenn Umgebungen gemeinsam verwendet und auf mehrere Klienten verteilt werden.

Private-Cloud

Private Clouds können grob als Cloud-Umgebungen definiert werden, die nur einem Endbenutzer oder einer Benutzergruppe zugewiesen sind und normalerweise hinter der Firewall dieses Benutzers oder dieser Gruppe ausgeführt werden. Alle Clouds werden privat, wenn die zugrunde liegende IT-Infrastruktur an einen einzelnen Kunden mit vollständig isoliertem Zugriff übergeben wird.

Private Clouds müssen sich jedoch nicht mehr auf die lokale IT-Infrastruktur verlassen. Unternehmen entwickeln heute solche Clouds in gemieteten externen Rechenzentren, die einem Anbieter gehören.

Hybrid-Cloud

Eine Hybrid-Cloud ist eine einzelne IT-Umgebung, die aus mehreren Bereichen besteht, die über LAN (lokale Netzwerke), WAN, VPN (virtuelle private Netzwerke) und/oder APIs verbunden sind. Je nachdem können die Eigenschaften einer Hybrid-Cloud sehr komplex sein und die Anforderungen an sie variieren. Eine Hybrid-Cloud benötigt unter anderem Folgendes:

- Mindestens eine private und eine öffentliche Cloudumgebung

- Zwei oder mehr private Cloudumgebungen

- Zwei oder mehr öffentliche Cloudumgebungen

- Eine virtuelle Systemumgebung, die mit mindestens einer öffentlichen oder privaten Cloud verbunden ist

IT-Systeme werden jedoch automatisch zu einer Hybrid-Cloud, wenn Anwendungen frei zwischen mehreren separaten, aber miteinander verbundenen Umgebungen migriert werden können. Sie sollten alle als separate Umgebung mithilfe einer integrierten Orchestrierungs- und Managementplattform verwaltet werden.

Multi-Clouds

Multi-Cloud ist ein Ansatz, bei dem mehr als ein Cloud-Dienst von mehr als einem öffentlichen oder privaten Cloud-Anbieter verwendet wird. Alle Hybrid-Clouds sind Multi-Clouds, aber nicht alle Multi-Clouds sind Hybrid-Clouds. Multi-Clouds werden hybride, wenn mehrere Clouds durch eine Art Integration oder Abstimmung miteinander verbunden werden.

Wie funktioniert Cloud Sicherheit?

Wenn wir einen Cloud-Service nutzen, übertragen wir private und vertrauliche Daten an den Cloud-Anbieter. Wir übergeben die Kontrolle und Verantwortung auf den Cloud-Dienstanbieter und müssen uns beim Datenschutz auf diese verlassen.

Sicherheitskennung (Zertifikate und Lizenzen)

Wie können Benutzer sicher sein, dass Cloud-Computing-Dienste ihre Daten aus Sicht der IT-Sicherheit korrekt verarbeiten? Regel: Vertrauen ist gut, Kontrolle ist besser. Ein privater Nutzer kann das Sicherheitslevel nicht persönlich prüfen, indem er das Rechenzentrum besucht. Durch verschiedene Sicherheitszertifikate, die von unabhängigen Stellen ausgestellt wurden, kann der Benutzer jedoch überprüfen, ob der Cloud-Anbieter die angegebenen Sicherheitsstandards bzw. die relevanten behördlichen Vorschriften einhält.

Cloud-Dienstanbieter müssen über diese Zertifizierung nicht verfügen, sie ist immer freiwillig. Viele haben jedoch mehrere Zertifizierungen und andere Sicherheitsnachweise. Der Cloud-Anbieter muss nachweisen können, dass die Zertifikate durch regelmäßige Überprüfungen erneuert werden. Sie sollten auch fragen, ob nur einzelne Komponenten beim Cloud-Service zertifiziert sind oder – im Idealfall – das gesamte Angebot.

Sicherheit ist eine weitschichtige Wechselbeziehung von Technologie, Prozessen, Kontrollen und Richtlinien. Eine Praxis, die vollständig auf die individuellen Anforderungen Ihres Unternehmens zugeschnitten ist. Daher gibt es keine universelle Definition dafür, wie Cloud-Sicherheit funktioniert.

Erfreulicherweise gibt es eine Reihe von Tools und Strategien, mit denen Sie die Cloud-Sicherheit zuverlässig einrichten können.

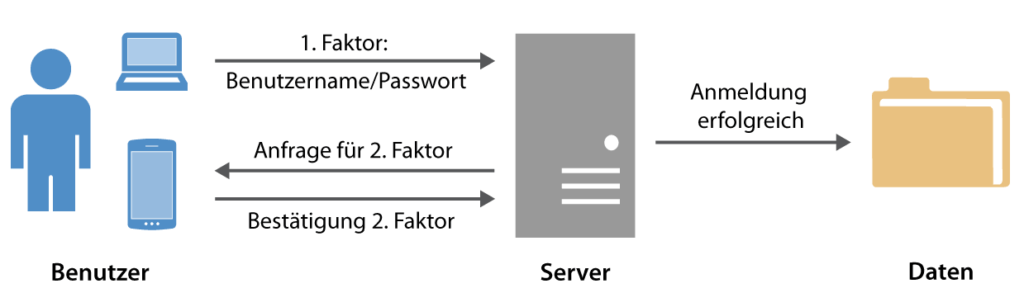

Identitäts- und Zugriffsverwaltung

Alle Unternehmen müssen über ein IAM-System (Identity and Access Management) verfügen, um den Zugriff auf Informationen zu steuern. Ihr Cloud-Anbieter wird entweder unmitelbar in Ihr IAM integriert oder bietet ein eigenes eingebettetes System an. IAM vereint die Multi-Faktor-Authentifizierungs- und Benutzerzugriffsrichtlinien, um zu steuern, wer auf Ihre Anwendungen und Daten zugreifen kann, was sie mit Ihren Daten tun können und worauf sie zugreifen können.

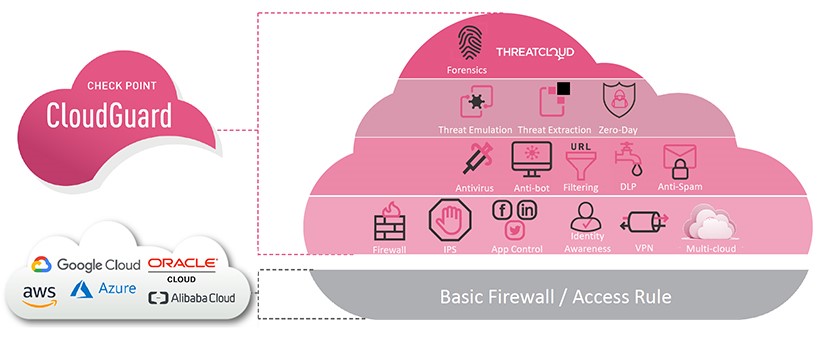

Analysieren, überwachen und Bedrohungen verhindern

Intrusion Detection Systems, Threat Intelligence und Intrusion Prevention Systems bilden das Rückgrat der Cloud-Sicherheit. Threat Intelligence- und IDS-Tools bieten Funktionen zum Identifizieren von Eindringlingen, die derzeit auf Ihre Systeme abzielen oder in Zukunft eine Bedrohung darstellen. IPS-Tools bieten Funktionen zum Abschwächen von Angriffen und Warnungen, wenn diese auftreten, damit Sie reagieren können.

Mikrosegmentierung

Die Mikrosegmentierung wird zunehmend in der Implementierung der Cloud-Sicherheit verwendet. Die Praxis besteht darin, die Cloud-Bereitstellung bis auf die Ebene der einzelnen Arbeitslast in verschiedene Sicherheitssegmente zu unterteilen. Durch die Isolierung einzelner Workloads können flexible Sicherheitsrichtlinien angewendet werden, um den Schaden zu reduzieren, den ein Angreifer anrichten kann, wenn er Zugriff auf sie erhält.

Physische Sicherheit

Die physische Sicherheit ist eine weitere Säule der Cloud-Sicherheit. Dies ist eine Kombination von Maßnahmen, um den direkten Zugriff im Rechenzentrum Ihres Cloud-Anbieters zu verhindern. Die physische Sicherheit umfasst die direkte Zugangskontrolle durch Sicherheitstüren, Videoüberwachung, eine unterbrechungsfreie Stromversorgung, Alarme, Luft- und Partikelfilterung, Brandschutz und vieles mehr.

Penetrations- und Schwachstellentests in der Cloud

Eine weitere Methode zur Verbesserung und Aufrechterhaltung der Sicherheit in der Cloud sind Penetrations- und Schwachstellentests. Mit diesen Techniken greifen Sie oder Ihr ISP Ihre eigene Infrastruktur in der Cloud an, um mögliche Angriffsstellen oder Exploits zu identifizieren. Anschließend können Sie Lösungen implementieren, um diese Sicherheitsanfälligkeiten zu beheben und Ihre Sicherheit zu verbessern.

Verschlüsselung

Mithilfe von Cloud-Technologien werden Daten zur und von der Plattform des Cloud-Anbieters gesendet und häufig in dessen Infrastruktur gespeichert. Die Codierung ist ein weiteres Sicherheitslevel in der Cloud, die Ihre Informationsressourcen schützt, indem sie im Speicher und während der Datenübertragung codiert werden. Dies stellt sicher, dass die Daten ohne einen Schlüssel für die Entschlüsselung, auf den allein Sie Zugriff haben, kaum entschlüsselt werden können.

Firewalls der nächsten Generation

Weiterentwickelte Firewalls sind ein weiteres Teil des Cloud-Sicherheitspuzzles. Sie schützen Ihre Workloads mit herkömmlichen Firewall-Funktionen und neuen, erweiterten Funktionen. Zu den bekannten Firewall-Schutzfunktionen gehören Stateful Inspection, Paketfilterung, Proxy, IP-Blockierung sowie Blockierung von Domänennamen und Ports.

Warum Cloud Sicherheit erforderlich ist?

Angesichts der vielen überzeugenden Vorteile von Cloud-Diensten darf ein wichtiger Punkt nicht übersehen werden: die Cloud-Sicherheit. Das Sicherheitsbedürfnis beginnt bei der Basisanwendung und direkt nachdem sich der Endbenutzer angemeldet hat. Wenn vertrauliche persönliche und Unternehmensdaten über das Internet übertragen werden, muss eine angemessene Sicherheit gewährleistet sein. Daher sollte die Datensicherheit bei der Planung der Cloud-Nutzung von Anfang an berücksichtigt werden.

Das Problem bei Clouds besteht darin, dass die in der Unternehmens-IT üblichen Sicherheitspraktiken nicht einzeln auf Cloud-Sicherheit migriert werden können. Dies stellt technologische Hindernisse dar, insbesondere bei der Migration von Daten und Anwendungen. Sicherheitsbarrieren, die von Firewalls und Antivirenscannern festgelegt werden, werden beispielsweise bei Verwendung von Cloud-Lösungen überschritten. Daher ist es wichtig sicherzustellen, dass alles, was aus Ihrem Netzwerk kommt, verschlüsselt ist.

Cloud-Sicherheit ist auf der Anwendungs- und Infrastrukturebene notwendig. Die Cloud-Sicherheit erfordert eine sichere Zugriffskontrolle auf Anwendungsebene. Durch die Authentifizierung wird sichergestellt, dass nur autorisierte Benutzer Zugriff haben und dass Inhalte und Daten vor unbefugtem Zugriff geschützt sind. Die Mehrfachauthentifizierung bietet ein höheres Maß an Sicherheit. Diese Mehrfachauthentifizierung besteht aus mindestens zwei Informationen, die zur Überprüfung der Identität des Benutzers angefordert werden.

Die besten SaaS-Anbieter schützen ihre Angebote mit robusten Authentifizierungs- und Autorisierungssystemen. Durch die Authentifizierung wird sichergestellt, dass nur Benutzer mit gültigen Anmeldeinformationen darauf zugreifen können. Die Autorisierung steuert, auf welche Dienste und Daten jeder autorisierte Benutzer zugreifen kann.

Anbieter müssen über eine hochverfügbare Back-up-Infrastruktur verfügen, um ihren Kunden einen unterbrechungsfreien Service anbieten zu können. Die Infrastruktur muss auch Echtzeitreplikation, mehrere Verbindungen, wechselnde Energiequellen und fortschrittliche Notfallsysteme umfassen, um einen umfassenden Datenschutz zu gewährleisten. Netzwerk- und Edgesicherheit haben für Infrastrukturelemente höchste Priorität. Folglich wird moderne Technologie für Firewalls, Load Balancer und Sicherheits-/Zugriffsverhütungssysteme benötigt, die ständig von erfahrenem Sicherheitspersonal überwacht werden.

Die wichtigsten Merkmale der Cloud-Sicherheit?

Viele Menschen sind sich der Vorteile von Cloud Computing bewusst, werden jedoch von Sicherheitsbedrohungen zurückgehalten. Dabei ist es kaum vorstellbar, dass sich etwas zwischen amorphen Ressourcen im Internet und einem physischen Server befindet. Wir haben es mit einem dynamischen Umfeld zu tun, in dem sich Dinge – wie Sicherheitsbedrohungen – ständig ändern. Die Cloud-Sicherheit entspricht jedoch weitgehend der IT-Sicherheit.

Netzwerkrandauflösung

Bei der Cloud-Sicherheit geht es in erster Linie um den Zugang. In herkömmlichen Umgebungen erfolgt die Zugriffskontrolle normalerweise durch die IT-Sicherheit am Rand des Netzwerks. Cloud-Umgebungen sind stark vernetzt, sodass reguläre Schutzmaßnahmen für den Datenverkehr leicht umgangen werden können. Unsichere APIs, schwaches Identitäts- und Berechtigungsmanagement, Account-Hacking und böswillige interne Angreifer können eine Bedrohung für das System und die Daten darstellen. Um den unbefugten Zugriff auf die Cloud zu verhindern, ist ein datengesteuerter Ansatz erforderlich. Verschlüsseln Sie Ihre Daten. Stärken Sie den Autorisierungsprozess. Machen Sie sichere Passwörter und eine Zwei-Faktor-Authentifizierung obligatorisch. Integrieren Sie Sicherheit auf allen Ebenen.

Software definiert alles

Der Begriff „Cloud“ bezieht sich auf gehostete Ressourcen, die dem Benutzer über Software zur Verfügung gestellt werden. Cloud-Computing-Infrastrukturen und alle verarbeiteten Daten sind dynamisch, skalierbar und portabel. Kontrollen der Cloud-Sicherheit müssen auf Umgebungsvariablen reagieren und Workloads und Daten beim Speichern und Übertragen begleiten, entweder als integraler Bestandteil der Workload (z. B. Verschlüsselung) oder dynamisch über das Cloud-Managementsystem und die APIs. Auf diese Weise können Sie Cloud-Umgebungen vor Systemschäden und Datenverlust schützen.

Komplexe Bedrohungslandschaft

Komplexe Bedrohungen bedeuten alles, was das moderne Computing und damit die Cloud betrifft. Zunehmend ausgefeilte Malware und andere Angriffe wie Advanced Persistent Threats (APT) sollen die Netzwerkverteidigung auf Kosten von Sicherheitslücken im Computer-Stack umgehen. Datenverletzungen können zu unbefugter Offenlegung und Datenfälschung führen. Zugleich gibt es keine einheitliche Lösung für diese Bedrohungen. Sie können lediglich die neuesten Cloud-Sicherheitstechniken implementieren, die sich mit dem Auftreten neuer Bedrohungen ständig weiterentwickeln.

Cloud-Sicherheit: Vorteile von Cloud-Lösungen für Unternehmen

Cloud Computing überträgt Investitionen an den Dienstanbieter, der Gebühren basierend auf der tatsächlichen Leistung berechnet. Dies ermöglicht es, umständliche Entscheidungsprozesse im Unternehmen des Kunden zu ersetzen. Wie die Virtualisierung bietet Cloud Computing Kostenvorteile gegenüber herkömmlichen Systemen, wenn beispielsweise die Abrechnung auf der Dauer der Dienstnutzung basiert und der Dienst nur selten verwendet wird.

Unternehmen können sich lokale Ressourcen sparen (Software und Hardware). Ein häufig genanntes Beispiel ist die Implementierung von Cloud-basierten E-Mail-Systemen. Hier steigt die Komplexität der Anwendung aufgrund von Maßnahmen zur Verhinderung von Hacking-Versuchen, damit kleinere Unternehmen auslagern können. Selbst bei stark schwankender Nachfrage gibt es Vorteile: Unternehmen müssen über genügend Leistung für Spitzenlasten verfügen. Mithilfe von Cloud Computing kann die genutzte Kapazität schnell an die Anforderungen angepasst werden.

Verfügbarkeit und Flexibilität von IT-Ressourcen: Für die Wartung der verwendeten Software, Infrastruktur und Plattformen sind Humanressourcen erforderlich. Klassische lokale Rechenzentren beanspruchen ebenfalls Platz. Auf der anderen Seite sind virtuelle IT-Ressourcen direkt zugänglich und können entsprechend den eigenen Anforderungen des Unternehmens ausgewählt und verwendet werden. Viele Start-ups verwenden Cloud-Lösungen, weil sie im Voraus Investitionen in teure Hardware sparen und ihre Cashflows viel besser kontrollieren können.

Ein weiterer Vorteil von Cloud Computing ist seine einfache Skalierbarkeit: Wenn mehr IT-Services oder -Ressourcen erforderlich sind, können diese vom Anbieter angefordert werden. Dies bedeutet, dass die Kosten jederzeit nach Bedarf angepasst werden können. Cloud-basierte Lösungen für Unternehmen ermöglichen Innovationen. Auf diese Weise können Sie die für Ihr Unternehmen relevanten Cloud-Services auswählen und zur Digitalisierung Ihrer Geschäftsprozesse verwenden.

Empfehlungen für besseren Cloud-Datenschutz und -Datensicherheit

Bewertung externer Cloud-Dienste

Im Rahmen des Managements der IT-Sicherheit müssen vor der Freigabe zusätzlich zur Definition der Sicherheitsanforderungen von IT-Grundschutz eine Datenkategorisierung und eine Risikoanalyse durchgeführt werden. Dies ist erforderlich, da die Entscheidung über die zukünftige Nutzung des externen Cloud-Dienstes im Wesentlichen auf diesen Ergebnissen basiert. Die Verantwortlichen für Datenschutz, Vertraulichkeit und IT-Sicherheit sollten in die Risikoanalyse und Datenkategorisierung einbezogen werden.

- Kategorie = persönliche und berufliche Geheimnisse gemäß §§ 203 und 353b StGB

- Kategorie = personenbezogene Daten gemäß Artikel 4 Nr. 1 DSGVO

- Kategorie = Verschlusssachen nach dem Gesetz über Anforderungen und Verfahren zur Sicherheit und zum Schutz geheimer Informationen des Bundes

- Kategorie = sonstige Daten (weder Kategorie 1 noch 2 noch 3).

Bei der Risikoanalyse und Datenkategorisierung sollten neben den Sicherheitsanforderungen auch Datenschutz und Datenschutzaspekte sowie persönliche und geschäftliche Geheimnisse identifiziert werden. Die Daten müssen innerhalb der Datenkategorisierung in folgende Kategorien eingeteilt werden:

Daten können gleichzeitig zur Kategorie 1, 2 oder 3 gehören. Die Kategorisierung der Daten sollte klar dokumentiert sein. Allgemeine Verwaltungsvorschriften zum materiellen und organisatorischen Schutz von Verschlusssachen (§ 35 SÜG) und Datenschutzgesetze bleiben von der Mindestnorm unberührt.

Geltendes Recht, Gerichtsstand

Es muss festgelegt werden, nach welchen Rechtsvorschriften die Vereinbarung zwischen der Benutzerinstitution und dem Cloud-Dienstanbieter gilt und an welchem Gerichtsstand sie sich befindet. Unter Berücksichtigung der Ergebnisse der Datenkategorisierung und Risikoanalyse ist zu prüfen, ob Vereinbarungen, die nicht dem deutschen Recht entsprechen und keine deutsche Gerichtsbarkeit vorsehen, von der Freigabestelle akzeptiert werden können. Dies ist im Allgemeinen der Fall, wenn nur Daten der Kategorie 4 verarbeitet werden müssen.

Offenlegungspflichten und Ermittlungsbefugnisse

Es muss festgestellt werden, ob der Cloud-Anbieter die Offenlegungspflichten und Ermittlungsbefugnisse einhält und diesen entspricht. Dabei ist zu prüfen, ob es machbar ist, die Risiken möglicher Informationslecks dieser Art zu akzeptieren. In der Regel können sie nicht realisiert werden, wenn Daten der Kategorie 3 verarbeitet werden sollen.

Speicherort der Daten

Zu dem ist es erforderlich, die Speicherorte zu definieren, an denen Daten verarbeitet werden. Dabei muss geprüft werden, ob die Daten im Hinblick auf die gemeinsame Autorität an garantierten Orten verarbeitet werden können. Hierzu sollten insbesondere Datenkategorisierungsergebnisse herangezogen werden.

Verwendung und Weitergabe von Daten an Dritte

Hier muss festgelegt werden, welche Rechte dem Cloud-Anbieter oder Dritten in Bezug auf die Datenverarbeitung gewährt werden. Dabei muss geprüft werden, ob die Vereinbarungen und Bedingungen des Cloud-Anbieters mit den IT-Sicherheitsrichtlinien der Regierung übereinstimmen. Dies erfordert eine Überprüfung der Nutzungsbedingungen und der Datenschutzerklärung des Cloud-Anbieters.

Rechte, auf deren Grundlage Daten zu kommerziellen Zwecken an Dritte verkauft oder vom Cloud-Anbieter außerhalb der spezifischen beabsichtigten Leistungserbringung verwendet werden dürfen, werden grundsätzlich nicht akzeptiert.

Datenverfügbarkeit

Sie müssen die obligatorischen Verpflichtungen zur Verfügbarkeit von Cloud-Diensten festlegen. Dabei muss geprüft werden, ob die garantierte Verfügbarkeit im Hinblick auf gemeinsame Berechtigungen ausreicht.

Was ist ein Cloud Access Security Broker (CASB)?

Ein Cloud Access Security Broker (CASB) ist eine lokale oder Cloud-basierte Software, die sich zwischen Cloud-Service-Benutzern und Cloud-Anwendungen befindet, alle Aktivitäten überwacht und Sicherheitsrichtlinien durchsetzt. Ein CASB kann eine Vielzahl von Diensten anbieten, z. B. die Überwachung der Benutzeraktivität, die Warnung von Administratoren vor potenziell gefährlichen Aktionen, die Durchsetzung der Einhaltung von Sicherheitsrichtlinien und die automatische Verhinderung von Malware.

Ein CASB kann Sicherheit, Management oder beides liefern. Im Allgemeinen ist „Sicherheit“ die Verhinderung von Ereignissen mit hohem Risiko, während „Management“ die Überwachung und Minderung von Ereignissen mit hohem Risiko ist.

CASBs, die Sicherheitsaspekte bieten, müssen sich auf dem Weg des Datenzugriffs zwischen dem Benutzer und der Cloud befinden. Architektonisch kann dies mit Proxy-Agenten auf jedem Endpunktgerät oder auf agentenlose Weise erreicht werden, ohne dass auf jedem Gerät eine Konfiguration erforderlich ist. Agentenlose CASBs ermöglichen eine schnelle Bereitstellung und bieten Sicherheit sowohl für vom Unternehmen verwaltete als auch für nicht verwaltete BYOD-Geräte. Agentless CASB respektiert ebenso die Privatsphäre der Benutzer und überprüft nur Unternehmensdaten.

Sicherheits-Checkliste mit Empfehlungen für Cloud Kunden

Es gibt keine Zauberformel dafür, wie Administratoren außerhalb ihres eigenen Rechenzentrums Unternehmensdaten ordnungsgemäß schützen können. Die folgende Checkliste unterstützt einen abgestuften Ansatz und berücksichtigt auch die Standardangebote der wichtigsten Cloud-Anbieter.

Sichere Cloud-Konten und Formulargruppen

Sie müssen sicherstellen, dass der Administratorzugriff auf das Cloud-Angebot geschützt ist. Um die Sicherheitsrichtlinien einzuhalten und gleichzeitig die tägliche Verwaltung zu vereinfachen, können Sie Verwaltungsgruppen erstellen, anstatt Einzelpersonen Rechte zuzuweisen.

Um die Sicherheit möglichst detailliert darzustellen, wird auf jeden Fall empfohlen, mit zusätzlichen Gruppen zu arbeiten. Leseberechtigungen sind für einige Benutzer ausreichend, im Allgemeinen mehr Benutzer als Sie vielleicht denken. Leserechte sind zureichend für Personen und Dienste, die nur Berichte erstellen. Andere Benutzer sollten in der Lage sein, bestimmte Anwendungsaufgaben auszuführen, aber sie dürfen die virtuelle Maschine nicht neu starten. Viele Cloud-Anbieter bieten entsprechende Rollen an. Cloud-Administratoren müssen entscheiden, welche Rolle für welche Anwendung am besten geeignet ist. Bestehende Rollen sollten nicht geändert, sondern bei Bedarf kopiert werden.

Erstellen Sie eine Zugriffsverweigerungsrichtlinie, um das Konto vorübergehend zu deaktivieren. Sie können diese Richtlinie auf jeden Kontotyp anwenden, um sie zu deaktivieren, und die Richtlinie löschen, um sie wieder aufzuheben. Auf diese Weise vermeiden Sie das Risiko unbeabsichtigter Änderungen.

Lesen Sie Vorschläge für zusätzliche Sicherheitsfunktionen

Nahezu alle großen Cloud-Anbieter unterstützen die Zwei-Faktor-Authentifizierung (2FA). Es gibt keinen Grund, die Zwei-Faktor-Authentifizierung für Ihre eigene Cloud nicht zu verwenden, da dies den Schutz vor böswilligen Anmeldungen erheblich verbessert.

Beschränken Sie den Zugriff über Firewalls

Die meisten Unternehmen verwenden eine Cloud-Infrastruktur, die sie über das Internet verwalten können. Daher können die dort ausgeführten Server normalerweise problemlos vor externem Zugriff geschützt werden. Es wird empfohlen, die entsprechenden Firewall-Regeln zu befolgen.

Wenn Ihr ISP die Funktionalität bereitstellt, verwenden Sie Ihre Firewall-Einstellungen, um den Zugriff auf die Infrastruktur einzuschränken. Öffnen Sie Ports nur, wenn es einen guten Grund dafür gibt. Blockierte Ports sollten ein Standardbestandteil Ihrer eigenen Cloud-Sicherheitsrichtlinie sein.

Cloud begrenzen

Viele Cloud-Workloads können häufig nur von Benutzern oder Kunden in einer bestimmten geografischen Region verwendet werden. Sie können Ihren Sicherheitsrichtlinien für solche Anwendungen die entsprechende Zugriffsbeschränkung hinzufügen. Beschränken Sie den Zugriff auf diese Region oder noch besser auf bestimmte IP-Adressen. Diese relativ einfache Lösung kann die Angriffsfläche unter gewissen Umständen erheblich reduzieren.

Ersetzen Sie Passwörter durch Schlüssel

Diese Entdeckung ist nicht neu, aber Passwörter stellen in allen Bereichen ein Sicherheitsrisiko dar. Machen Sie die PKI (Public Key Infrastructure) zu einem Teil Ihrer Cloud-Sicherheitsrichtlinie. PKI arbeitet mit einem öffentlichen und einem privaten Schlüssel, um die Identität eines Benutzers vor dem Datenaustausch zu überprüfen. Mit PKI können Sie Risiken wie Passwortdiebstahl oder Brute-Force-Angriffe kontrollieren.

Sicherheitsrisiken des Cloud Computing

Hier sind die wichtigsten Risiken des Cloud Computing und wie Sie sie effektiv bekämpfen können:

Hack eines Cloud-Dienstes: Cloud Computing erfordert einen wirksamen Zugriffsschutz vor nicht autorisierten Angreifern. Einfache Zugriffskontrollmechanismen können auf verschiedene Weise leicht neu definiert werden – sei es aufgrund mangelnder technischer Cloud-Sicherheit oder aufgrund menschlicher Mängel. Da Cloud-Anmeldungen nur mit einem Kennwort geschützt sind, das in die falschen Hände geraten kann, können Angreifer problemlos auf wichtige Unternehmensdaten zugreifen. Eine Zwei-Faktor-Authentifizierung ist hier erforderlich.

Einfach zu bedienende Benutzeroberflächen: Natürlich sollten Cloud-Dienste für die Benutzer des Unternehmens leicht zu verwenden sein. Eine bewusst vereinfachte Cloud-Infrastruktur kann Angreifern jedoch auch Vorteile bieten, um sich gegen Angriffe zu verteidigen, z. B. in Form von Malware-Verteilung, DDoS-Angriffen, Spam, Missbrauch der Teamkontrolle usw.

Datenverlust

Cloud Computing basiert hauptsächlich auf virtuellen Ressourcen. Aufgrund der schlechten Konfiguration haben virtuelle Server Zugriff auf andere virtuelle Instanzen, die auf derselben physischen Maschine ausgeführt werden. Dies könnte möglicherweise zu einer Verletzung der Datensicherheit führen.

Unsichere Datenübertragung

Wenn Cloud-Benutzer Daten von ihren Clients (PCs, Mobilgeräten) auf den Cloud-Server übertragen, muss diese Verbindung mit SSL als Cloud-Sicherheitsmaßnahme verschlüsselt werden. Aufgrund des gestiegenen Datenvolumens gilt dies umso mehr für die Datenübertragung zwischen mehreren Cloud-Servern. In der Praxis sind jedoch man-in-the-middle-Angriffe möglich. Schlimmer noch, sie sind schwer zu lokalisieren, da dies kein unbefugtes Betreten des gesicherten Bereichs erfordert.

DoS (Denial of Service)

Angreifer können Cloud-Dienste mit gezielten DoS-Angriffen in die Knie zwingen. Sie verwenden dafür oft große Botnetze. Danach sind Cloud-Dienste möglicherweise vorübergehend nicht verfügbar. Es gibt verschiedene mögliche Angriffspunkte in der Cloud, insbesondere in virtualisierten Umgebungen wie beispielsweise Prozessor, Speicher, Netzwerkbandbreite und Speicherplatz.

Zertifizierungen für die Cloud Sicherheit

Von Microsoft gibt es die folgenden Zertifizierungen: das 365 Certified Enterprise Administrator Expert Zertifikat, Certified Azure Administrator Associate Zertifikat, Certified Azure Developer Associate Zertifikat und das Certified Azure Solutions Architect Expert Zertifikat.

Amazon bietet diese Zertifikate: Web Services Certified Solutions Architect — Associate Zertifikat, Web Services Certified Developer – Associate Zertifikat, Web Services Certified Solutions Architect — Professional Zertifikat.

Weiter gibt es die CompTIA Cloud+ Zertifizierung und das Certified Cloud Security Professional Zertifikat.