Contents

Welche Cyberbedrohungen, Viren und Ramsomware uns 2021 begleiten werden

- Welche Cyberbedrohungen, Viren und Ramsomware uns 2021 begleiten werden

- Cryptojacking – was ist das?

- Fileless Malware – was ist damit gemeint?

- Routerattacken – wie laufen diese ab?

- Cyberattacken und Corona – Auswirkungen auf Phishing und Onlinebetrug

- DDoS-Attacken – was richten sie an?

- Business Email Compromise (BEC) – was ist das?

- Clop – Verschlüsselung von Daten

- Maze – Schadsoftware zum Datenklau

- Trickbot – was kann die Schadsoftware?

- Ryuk – was kann die Schadsoftware?

- Fake Updates – welche Auswirkungen haben diese?

- So schützen Sie sich vor den neuen Viren 2021

- Conclusion

Erpressersoftware, Malware und andere Schadsoftware ist in Deutschland für viele IT-Störungen auf privaten Computern und beruflich genutzten Servern verantwortlich. Beliebte Angriffsziele sind Server und IT-Strukturen von Behörden, Krankenhäusern und Banken. Private und öffentlich-rechtliche Einrichtungen, die zu Wirtschafts-, Gesundheits- oder Industriebereichen gehören, werden häufig angegriffen und können wegen veralteter IT-Strukturen besonders gefährdet sein. Die Angreifer gelangen beispielsweise über das Anklicken von Links oder den Download von Viren-verseuchten E-Mails in die IT-Strukturen. Es gibt weitere Möglichkeiten, wie Attacken auf private IT-Systeme sowie auf Behörden, Krankenhäuser und andere gewerbliche IT-Strukturen erfolgen. Nachfolgend werden die bekanntesten Attacken vorgestellt, die für das Jahr 2021 zu erwarten sind.

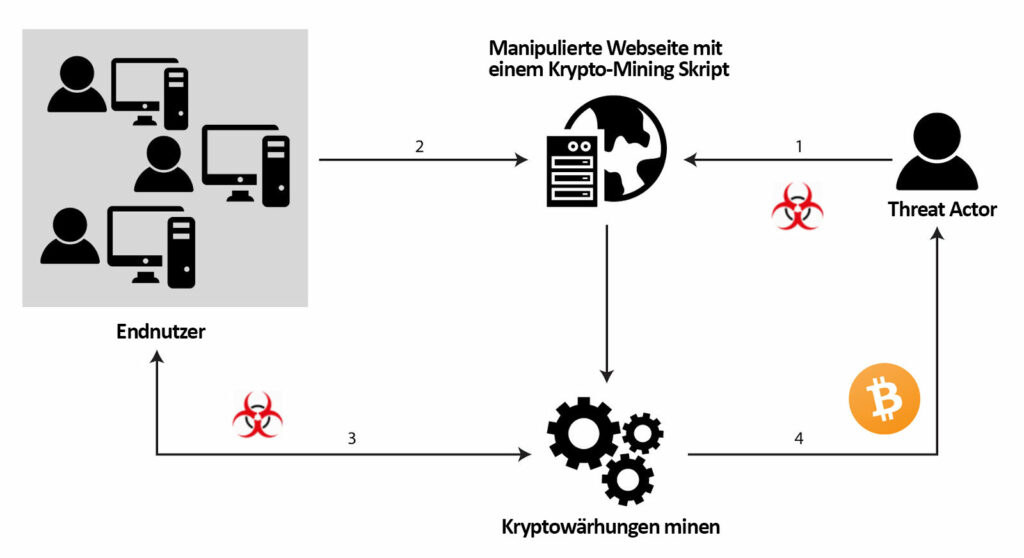

Cryptojacking – was ist das?

Cryptojacking wird auch als bösartige Variante des Cryptominings bezeichnet. Es handelt sich um eine Online-Bedrohung, bei der die Ressourcen des PCs genutzt werden, um nach Kryptowährung (Online-Geld) zu schürfen. Das Schürfen wird in dem Zusammenhang auch als „minen“ bezeichnet. Der Angreifer übernimmt den Webbrowser und beeinträchtigt beispielsweise Laptops, Desktop-PCs, Smartphones, Tablet-PCs und Netzwerkserver. Viele Opfer merken nicht, dass ihr PC befallen ist und stellen lediglich fest, dass der PC langsamer wird. Auch der PC-Kühler kann plötzlich stärker arbeiten. Durch das Nutzen der PC-Ressourcen werden Rechenprozesse verlangsamt und es wird mehr Strom verbraucht. Insgesamt kann das bösartige Cryptomining zu einer verkürzten Lebensdauer der betroffenen Geräte führen.

Fileless Malware – was ist damit gemeint?

Die IT-Sicherheit ist durch Schadprogramme und Viren gefährdet. Fileless Malware sind Schadprogramme, die keine ausführbare Datei auf der Festplatte benötigen. Die Malware wird in Form von Codes oder Skripten in bestimmte Systemdateien und die Registry geschrieben. Letztendlich kopiert sich die Schadsoftware in den PC-Arbeitsspeicher. Die Malware ist beispielsweise in der Lage, Tastatureingaben zu protokollieren und Remote-Verbindungen herzustellen. Die Schadsoftware nutzt gezielt Windows Script Host, die WMI-Schnittstelle oder Powershell, um ihren Aktivitäten nachzugehen.

Routerattacken – wie laufen diese ab?

Seit dem Herbst des Jahres 2019 steigen die Angriffe auf Router stark an. Der Hersteller Trend Micro verzeichnete nur im Mai 2020 um die 200 Millionen Routerattacken. Von dieser Art Attacken sind sowohl Firmennetzwerke als auch Heimnetzwerke betroffen. Der Angriff erfolgt über Sicherheitslücken, die von Routerherstellern noch nicht über Updates geschlossen wurden. Vor allem ältere Router, die keine Updates erhalten, sind vor den Attacken häufig ungeschützt. Auch skriptgesteuerte Brute-Force-Attacken werden ausgeführt. Diese Attacken zeichnen sich dadurch aus, dass in einem kurzen Zeitraum Millionen Passwörter ausprobiert werden. Wenn Router mit unsicheren Passwörtern geschützt werden, dann kann ein solcher Angriff erfolgreich verlaufen. Konnten die Angreifer in den Router eindringen, dann werden Angriffe gegen Computer oder IoT-Geräte im Netzwerk durchgeführt.

Cyberattacken und Corona – Auswirkungen auf Phishing und Onlinebetrug

Es konnten im letzten Jahr vermehrt Onlinebetrugsfälle und Phishing beobachtet werden. Interpol vermeldete am 4. August letzten Jahres, dass Cyberattacken (Phishing und Onlinebetrug) um 59 Prozent zugenommen haben. Die Attacken zielen auf die Unsicherheit der Bevölkerung während der Pandemie ab. So wurden vielfach E-Mails verschickt, die Informationen zu SARS-CoV-2 per Link anboten. Wer die Links angeklickt hat, der landete auf Servern, die Viren oder andere Schadsoftware beinhalteten. Auch eine Verlinkung zu Webseiten, die sensible Daten (Passwörter, Kreditkartendaten) abfragten, wurde entdeckt.

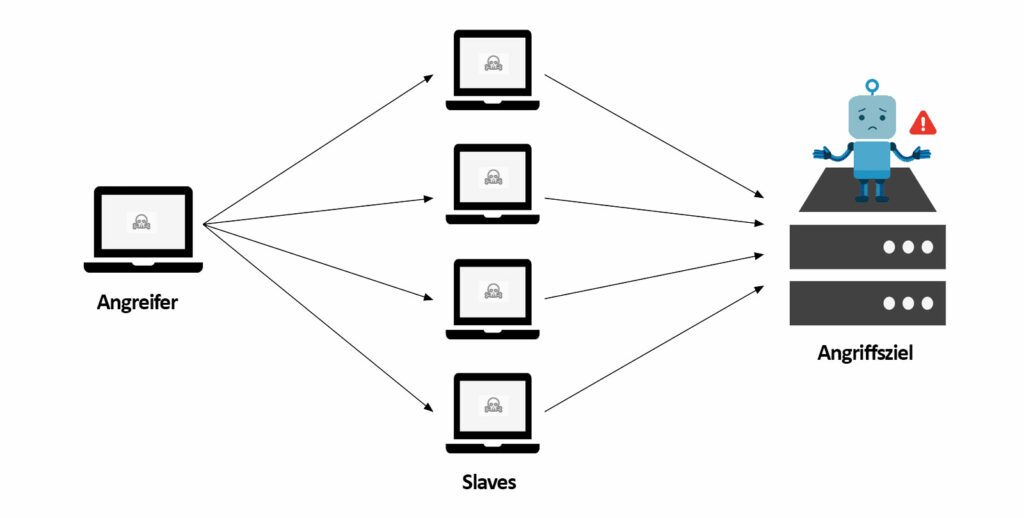

DDoS-Attacken – was richten sie an?

DDoS-Attacken betreffen vielfach Unternehmen aus der Reise- und Finanzbranche. Auch die E-Commerce-Branche ist von den Attacken betroffen. Es handelt sich bei den genannten Angriffen um Erpressungsversuche. Die Erpresser drohen damit, Server lahmzulegen und können die IP-Adressen der Angriffsziele benennen. Die Erpresser fordern hohe Summen (sechsstellig), die in Bitcoins gezahlt werden sollen. Wer nicht zahlt, der muss mit Angriffsdemonstrationen rechnen.

Business Email Compromise (BEC) – was ist das?

BEC ist die Kurzform von Business Email Compromise. Es handelt sich bei dieser Angriffsform um die „Chef-Masche“. Die auch als CEO-Fraud bezeichnete Angriffsart erfolgt häufig in der Form einer Nachricht (E-Mail), die den Geschäftsführer der jeweiligen Firma imitiert. Die E-Mail ist in der Schreibweise und im Aussehen den Mails eines CEO nachgeahmt. Die vermeintlich vom CEO stammende E-Mail wird an einen Angestellten geschickt, der sofort einen definierten Geldbetrag auf ein in der E-Mail angegebenes Konto überweisen soll. Die „Chef-Masche“ ist bereits bekannt, dennoch hat diese Angriffsform im zweiten Halbjahr 2019 (um ca. 19 %) zugenommen. Vor allem Angestellte, die im Homeoffice arbeiten, sind das Ziel der „Chef-Masche“.

Clop – Verschlüsselung von Daten

Clop ist der Name einer Ransomware, die Windows-Anwendungen deaktivieren und Windows-Prozesse blockieren kann. Die Schadsoftware ist auch in der Lage, Antivirentools und den Windows Defender zu deaktivieren. Der Clou der Schadsoftware ist die Verschlüsselung von Dateien. Die Dateien werden mit der zusätzlichen Dateibezeichnung „Clop“ versehen. Jeder Ordner enthält zudem einen ClopReadMe.txt. In diesem Text sind Zahlungsanweisungen zu finden. Der Nutzer oder das Unternehmen werden gezielt erpresst und es muss Lösegeld gezahlt werden, damit die Daten wieder entschlüsselt werden. Die Zahlung des Geldes bedeutet übrigens nicht, dass die Daten wieder freigegeben werden.

Maze – Schadsoftware zum Datenklau

Die Schadsoftware Maze wird als Ransomware charakterisiert. Die Schadsoftware dringt in ein Netzwerk ein und ermöglicht es den Angreifern, Informationen (Dateien) zu kopieren. Sobald die Informationen auf einen externen Server kopiert wurden, werden die Daten auf den Unternehmens- oder Privatcomputern verschlüsselt. Wie bei anderer Ransomware soll auch bei Maze ein Lösegeld gezahlt werden. Es wird aber nicht nur damit gedroht, die Daten verschlüsselt zu lassen. Im Falle einer Nicht-Zahlung des Lösegeldes sollen die Daten veröffentlicht werden. Ein bekanntes Opfer der Schadsoftware ist die Firma Canon.

Trickbot – was kann die Schadsoftware?

Die Schadsoftware war ursprünglich ein Banking-Trojaner. Ziel der Viren war es, Bankkonten auszuspähen. Die Software wurde weiterentwickelt und wird heutzutage von Angreifern genutzt, um Firmen- oder Privatcomputer auszuspähen. Trickbot tritt nicht allein auf, sondern wird häufig zusammen mit der Schadsoftware Emotet verwendet. Emotet wird als eine der gefährlichsten Schadsoftware weltweit angesehen und wurde ursprünglich als Banking-Trojaner genutzt. Trickbot ist in der Lage, Antivirenprogramme zu deaktivieren, selbst wenn diese aktiv sind. Mit der Hilfe der Viren können Zugangsdaten und Netzwerkinformationen gesammelt werden. Dazu müssen sich die Viren administrative Systemrechte verschaffen. Die ausgespähten Daten werden an Hacker gesendet. Ob sich ein Angriff auf das System lohnt, das entscheiden die Hacker anhand der erhaltenen Daten. Lohnt ein Angriff, dann wird in der Regel eine Erpressersoftware auf die Systeme geladen. Das kann beispielsweise die Erpressersoftware Ryuk sein, die Daten verschlüsselt.

Ryuk – was kann die Schadsoftware?

Die Schadsoftware wird häufig zusammen mit einem Trojaner genutzt. Zunächst wird das Netzwerk mit Trojanern (Viren) ausgespäht und wenige Wochen später wird Ryuk installiert. Die Schadsoftware wird häufig auf Servern installiert, um Gruppenrichtlinien anzulegen. Durch das Anlegen von Gruppenrichtlinien kann die Software auf allen Rechnern, die an das System angeschlossen sind, verteilt werden. Die Verschlüsselung wird auf allen angeschlossenen IT-Systemen mit den Algorithmen AES-256 und RSA-4096 durchgeführt. Es wird ein Textfile (RyukReadMe.txt) angelegt, in dem die Zahlungsinstruktionen stehen.

Fake Updates – welche Auswirkungen haben diese?

Fake Updates betreffen vielfach Android- und Windows-Systeme. Es werden beispielsweise E-Mails versendet, die angeblich von Windows stammen. In den E-Mails werden Notifikationen angegeben, die dringend auf die Installation eines Updates verweisen. Es müsste angeblich ein „kritisches Windows-Update“ gemacht werden. Die Mails beinhalten häufig Dateien mit .NET-Files. Diese sind als JPG-Files getarnt und können bei Download erheblichen Schaden anrichten. Die Anhänge in der E-Mail dürfen auf keinen Fall angeklickt werden. Windows verschickt keine Updates per E-Mail.

So schützen Sie sich vor den neuen Viren 2021

Um die IT Sicherheit von Heim-PCs, Heim-Netzwerken und Unternehmens-IT-Strukturen zu gewährleisten, sollten bestimmte Maßnahmen getroffen werden. Regelmäßige Back-ups von sensiblen Daten sind dringend notwendig. Die Back-ups sollten auf einem externen Medium (USB-Stick, USB-Festplatte) gespeichert werden, das nach dem Back-up nicht mehr an dem System angeschlossen ist.

E-Mail-Anhänge sollten mit Vorsicht betrachtet werden. Viele schädliche Anhänge besitzen bestimmte Formate, wie beispielsweise DOCX, die nicht geöffnet werden dürfen. Wer die DOCX-Datei öffnen möchte, der muss auswählen, ob Markos deaktiviert oder ausgeführt werden sollen. Es ist unbedingt notwendig, den Vorgang abzubrechen. Word-Makros funktionieren nicht im Libre Office Writer, weshalb es ratsam ist, Anhänge für Word zunächst dort zu öffnen.

Wenn E-Mails von unbekannten Absendern im Postfach liegen, dann sollte der Nutzer mit größter Sorgfalt vorgehen. E-Mails von Angreifern verweisen häufig auf eine Webseite und möchten, dass der Nutzer einem Link folgt. In Outlook wird die Zieladresse eingeblendet, wenn der Nutzer mit der Maus über den Link fährt. Der Link darf nicht angeklickt werden. Wenn dem Nutzer etwas an der E-Mail merkwürdig vorkommt, dann sollte diese gelöscht werden.

Router und IT-Strukturen sollten mit sicheren Passwörtern geschützt werden. Es sollten mindestens zwölf Groß- und Kleinbuchstaben sowie Zahlen und Sonderzeichen bei der Passworterstellung eingesetzt werden.

Es sollte eine aktuelle Antivirensoftware genutzt werden. Für Windows 10 eignet sich im privaten Bereich der Windows Defender. Auch Kaspersky Internet Security (kostenpflichtig) oder Avira Free Security (kostenlos) können sinnvolle Antivirenprogramme sein.

Um den Angriff durch Viren und andere Schadsoftware zu entgehen, sollten Angestellte eines Unternehmens entsprechend geschult werden. Wenn schädliche Links und Anhänge von Mitarbeitern eines Unternehmens schnell erkannt werden, dann kann ein Angriff unter Umständen abgewendet werden. Das IT-System sollte zudem aktuell gehalten und regelmäßig mit Updates versehen werden. Des Weiteren ist es ratsam, Blockingsysteme in Webbrowsern zu installieren.

Conclusion

Cyberattacken und Corona als Begriffe in einem Satz zu nennen, ist in der heutigen Zeit leider notwendig. Die Attacken mit Viren und anderer Schadsoftware hat während der Pandemie zugenommen. Viele Menschen arbeiten im Homeoffice und es wird von Hackern versucht, in private, gewerbliche und behördliche IT-Systeme einzudringen. Die Methoden der Hacker sind sehr vielfältig und nicht jedes Unternehmen und nicht jeder Privatnutzer kann einem Angriff entgehen. Die BRISTOL GROUP besitzt mehr als 30 Jahre Erfahrung im IT-Bereich und ist der richtige Ansprechpartner für die IT-Sicherheit von Unternehmen und Privatanwendern. Die BRISTOL GROUP bietet ein individuelles Gesamtkonzept, das exakt auf die IT Sicherheit des jeweiligen Unternehmens zugeschnitten ist. Egal, vor welchem digitalen Angriff sich ein Unternehmen oder ein Privatnutzer schützen möchte, die BRISTOL GROUP ist für ihre Kunden da. Weiterführende Informationen zur IT-Sicherheit sind direkt bei der BRISTOL GROUP erhältlich.