Inhalt

Trends IT Sicherheit im Jahr 2023

Cyberangriffe dominieren die Medienlandschaft. So wurden ganz aktuell tausende Server, auf denen die Virtualisierungslösung ESXi von VMware zum Einsatz kommt, durch einen weltweiten Angriff mit Ransomware infiziert und verschlüsselt. Die regionalen Schwerpunkte der Angriffe lagen dabei auf Frankreich, den USA, Deutschland und Kanada, aber auch weitere Länder sind betroffen. Die Täter machten sich eine länger bekannte Schwachstelle im OpenSLP Service der Anwendung zu Nutze, bei der ein “Heap Overflow” angestoßen und dadurch Code aus der Ferne ausgeführt werden kann. Der Hersteller VMware veröffentlichte bereits im Februar 2021 Informationen zur Sicherheitslücke (CVE-2021-21974, CVSS Schweregrad 8.8) sowie einen Patch dazu.

Sollten Sie ein solches System betreiben, möchte wir Sie darum bitten das anhängige Dokument sorgfältig zu lesen und falls erforderlich unverzüglich den Patch einzuspielen. Dokument vom BSI

Siehe hierzu auch: https://www.handelsblatt.com/politik/deutschland/vmware-neue-globale-cyberattacke-verursacht-auch-in-deutschland-schaeden/28965908.html

Ursache hierfür ist vor allem die zunehmende Digitalisierung im Zuge von New Work und flexiblen Arbeitsmodellen. Der Übergang zahlreicher Unternehmen zu Remote-Arbeitsmodellen hat Cyberkriminellen neue Angriffsmöglichkeiten eröffnet. Um diese wirkungsvoll zu bekämpfen, müssen Unternehmen sich auf mehreren Ebenen verbessern. Welche Methoden im Jahr 2023 sowohl bei Cyberkriminellen als auch für die Cybersicherheit in Deutschland im Trend liegen, erfahren Sie in diesem Artikel.

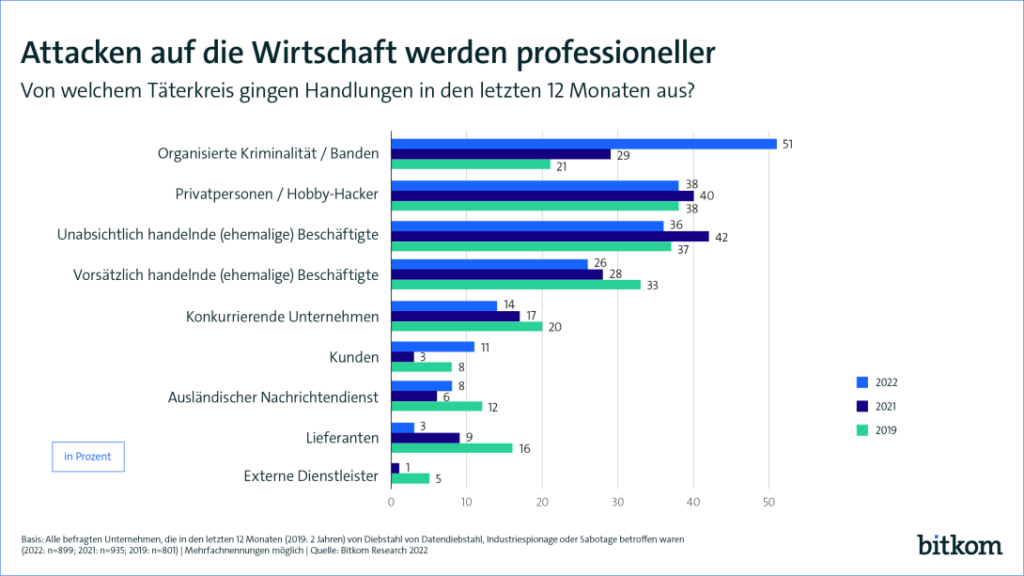

(Bild: Bitkom)

2. Smishing

Dass der Großteil der Cyberangriffe sich gegen Unternehmen richtet, bedeutet keinesfalls, dass Privatpersonen davon nicht betroffen sind. Im Gegenteil versuchen Hacker in der Regel den Zugriff auf die Computersysteme von Unternehmen über Cyberangriffe auf Mitarbeiter zu erschleichen.

Eine der beliebtesten Methoden von Cybergangstern ist hierbei das sogenannte „Smishing“ (auch SMSishing genannt). Hierbei handelt es sich um die moderne Variante des bekannten „Phishing“. Hierbei geben Cyberkriminelle in gefälschten E-Mails vor, dass ein Vorgesetzter den Adressaten um Hilfe bei der Einrichtung eines Online-Kontos bittet. Meist wird dabei besonderer Eilbedarf erwähnt, um den angeschriebenen Nutzer dazu zu bringen, überstürzt zu handeln und auf einen Link zu klicken. Dieser Link führt für Gewöhnlich auf eine gefälschte Website, in welche der Mitarbeiter seine Nutzerdaten eingeben soll. Und schon haben die Hacker die nötigen Zugangsdaten, um sich in die IT-Struktur des Unternehmens einzuloggen.

Wie funktioniert Smishing

Beim Smishing machen sich Hacker die zunehmende Internetnutzung auf Mobilgeräten zunutze. Diese machen seit einigen Jahren immerhin mehr als die Hälfte des weltweiten Internet-Traffics aus. Im Smishing kommt die dringende Nachricht vom Chef nicht per Mail, sondern entweder per SMS oder über Kommunikationsapps wie WhatsApp oder Telegram. Hier sind die Täter immer kreativer geworden. Die gefälschten Nachrichten fordern den Smartphone-Nutzer auf, per Link ein Sicherheits-Update zu installieren. Der Link installiert dann eine Malware auf das Smartphone, die den Hackern Zugriff auf das Mobilgerät sowie die damit verbundenen Netze ermöglicht.

3. Ransomware

Erfolgreiche Ransomware-Attacken schaffen es regelmäßig in die Nachrichten. Diese Methode hat ihren Namen vom englischen Wort „Ransom“, das „Lösegeld“ bedeutet. In diesem Fall nehmen die Kidnapper nicht Personen gefangen, sondern Daten, Informationen oder Peripheriegeräte. Bei einer erfolgreichen „Geiselnahme“ hat der Nutzer keinen Zugriff mehr auf diese Dinge und wird erpresst, ein Lösegeld zu zahlen. Oftmals wird nicht nur mit der Löschung der Daten gedroht, sondern sogar mit der Veröffentlichung besonders sensibler Daten, um den Druck zu erhöhen. Diese Angriffe können sowohl Privatpersonen treffen als auch Unternehmen.

Ransomware bei IoT und BYOD Geräten und Maschinen

Im Zuge der Digitalisierung erhält das Internet immer größeren Zugriff auf die materielle Welt. Dies geschieht mittels des sogenannten Internet of Things (IoT) sowie der Verbreitung von BYOD-Geräten (BYOD = Bring Your Own Device) auch am Arbeitsplatz. Letzteres kann alles sein, vom Bluetooth-Kopfhörer bis zum eigenen Laptop.

Das eine ist, dass Cyberkriminelle durch diese Peripheriegeräte durch bereits gehackte Smartphones oder Laptops leichteren Zugang zu verbundenen IT-Systemen von Unternehmen bekommen können. Darüber hinaus können computergesteuerte Geräte jedoch auch Ziel solcher Ransomware-Attacken werden. Das eingangs angeführte Beispiel, bei dem das Be- und Entladungssystem von Logistikunternehmen blockiert wurden, ist ein solcher Fall. Sogar der Internet-Gigant Facebook ist im vergangenen Jahr Opfer einer solchen Attacke geworden. Hier haben Hacker die Türsysteme gehijacked, sodass Mitarbeiter ihre Ausweise nicht mehr scannen konnten, um an ihren Arbeitsplatz zu gelangen.

Triple Extortion Ransomware

Eine noch bösartigere Variante von Ransomware-Erpressungen ist die sogenannte Triple Extortion Ransomware. Diese hat ihren Namen, weil sie ihre Lösegeldforderungen nicht nur an das Opfer selbst stellt, sondern zusätzlich an Kunden oder Geschäftspartner. Der hierdurch verursachte Vertrauens- und Imageverlust vergrößert den Schaden für das Opfer und erhöht dadurch den Druck.

Hacktivismus

Eine neuartige Entwicklung in der Cyberkriminalität ist der sogenannte Hacktivismus – ein Neologismus, der sich aus den Wörtern Hacking und Aktivismus zusammensetzt. Hier geht es den Angreifern nicht um finanzielle, sondern ideologische, moralische oder politische Interessen. Derartige Angriffe sind meist „Strafen“ für Handlungen des Unternehmens, die in Augen der Angreifer verwerflich sind. Während das Ausbleiben von Lösegeldforderungen hier als Segen erscheint, ist der Schaden solcher Angriffe oft größer. Da die Cyberhacktivisten nicht verhandlungswillig sind, löschen sie oft die Daten direkt, sodass für das Unternehmen irreparable Schäden entstehen können.

https://www.bristol.de/hacking-als-geschaeftsmodell-erfolg-von-ransomware-as-a-service-steigt/

Angriffsziele von Cyberattacken

Angriffe auf Lieferketten

Insbesondere Lieferketten sind ein beliebtes Ziel von Cyberattacken geworden. Der Grund dafür liegt darin, dass es sich hierbei oft um kleinere und mittelständische Unternehmen handelt, die meist nicht über die aufwändige IT-Sicherheit verfügen wie ihre Kunden oder Mutterunternehmen. Als schwächstes Glied in der Kette bilden die Lieferketten für Cyberkriminelle oft das Einfallstor, um größeren Konzernen mit höherer IT-Sicherheit zu schaden.

Zunehmende Professionalisierung/KI

Mit der zunehmenden Digitalisierung nimmt nicht nur die Anzahl solcher Cyberattacken zu, sondern deren Methoden werden immer raffinierter. Um mit diesen Angriffen schrittzuhalten, entwickeln IT-Sicherheitsexperten beständig neuartige Methoden, die virtuellen Langfingern das Leben schwer machen sollen.

Besonders kritisch ist die zunehmende Verwendung von Künstlicher Intelligenz (KI) und Machine Learning. Dies hat das ohnehin bereits tobende Kopf-an-Kopf-Rennen zwischen kriminellen Hackern und IT-Sicherheitsexperten nochmals entfacht.

Cyberpiraten bedienen sich bevorzugt neu entwickelter Technologien als auch gerade erst entdeckter Sicherheitslücken (sogenannte Zero-Day-Exploits). Haben sie einmal eine solche Schwachstelle gefunden, versuchen sie so viel Schaden wie möglich anzurichten, bevor die Cyber Security auf die Angriffe reagieren kann. Deshalb ist auch auf Seiten der IT Sicherheit Schnelligkeit genauso wichtig wie regelmäßig up-to-date zu sein.

Mithilfe KI-gestützter tools sind Cyberkriminelle inzwischen in der Lage, Programmiercode per Spracherkennung zu erzeugen. Diese Automatisierungsmethode erhöht das Programmiertempo nochmals dadurch, dass sie die Anzahl der Fehler im Programmcode reduziert.

Deshalb ist es in der Cyberabwehr wichtig, schnell auf die Entwicklungen in der Digitalisierung zu reagieren und zeitnah Lösungen zu finden. Längst hat sich der Kampfschauplatz auf das Feld der Künstlichen Intelligenz verlagert, wo Datenschützer KI-gestützte Echtzeitüberwachung von Systemen entwickelt haben.

Im Folgenden stellen wir Ihnen die wichtigsten Säulen der Cybersicherheit in Deutschland für das Jahr 2023 vor.

Säulen der Cybersicherheit in Deutschland 2023

Identitätssicherheit

Sie ist eines der wichtigsten Prinzipien der Cyber-Security . Dies bedeutet die Sicherstellung, dass hinter dem angemeldeten Nutzer wirklich die Person steckt, für die sie sich ausgibt. Spätestens seit der vermehrten Einführung von Remote-Arbeitsplätzen müssen Unternehmen nicht nur Angriffe von außen abwehren. Auch ortsunabhängige Zugriffe von innen müssen im Auge behalten werden, da ein Hacker mit bereits einem einzigen gültigen Zugang großen Schaden verursachen kann.

Ein hilfreiches Mittel zur Gewährleistung der Identitätssicherheit ist die Multifaktor-Authentifizierung. Während sie in der Bank- und Finanzbranche bereits früh Fuß gefasst hat, ist davon auszugehen, dass sie zur Erhöhung des Datenschutzes im Laufe der Zeit auch in der Arbeitswelt zum Standard avancieren wird.

Zero Trust

Deshalb scheint eine Umstellung auf eine Zero-Trust-Architektur der beste Weg zu sein. Bisher ist man wohlwollend davon ausgegangen, dass rechtmäßig eingeloggte Nutzer und Geräte innerhalb des eigenen Netzwerks sicher seien. Hat sich ein Hacker folglich einmal erfolgreich eingeloggt, kann er sich fortan ungestört im Netzwerk bewegen und allerlei Unheil anrichten.

Zero Trust dagegen traut grundsätzlich niemandem. Jede eingeloggte Person oder Gerät muss sich hier ständig authentifizieren, während die Zugriffe beobachtet werden. Zugleich erhält jeder Anwender nur genau die Zugriffsrechte, die er wirklich braucht. Dies verhindert, dass jeder erfolgreiche Login sich uneingeschränkt frei im System bewegen kann.

Cloud Security

Eine beliebte technologische Entwicklung der vergangenen Jahre ist das Cloud-Computing. Für viele Unternehmen stellt es eine flexible, schnelle und vor allem kostengünstige Lösung dar. Bei Sicherheitsexperten erfreut diese Technologie sich dagegen etwas geringerer Beliebtheit. Denn bei einem unberechtigten Zugriff auf die Cloud sind alle Unternehmensdaten betroffen – was katastrophale Folgen haben kann.

https://www.bristol.de/leitfaden-zur-sicherheit-in-der-cloud/

Zusätzlich zu einem Zero-Trust-Konzept, bei dem User nur die Zugriffsrechte bekommen, die sie tatsächlich brauchen, ist hier die sogenannte Netzwerksegmentierung eine weitere hilfreiche Maßnahme für den Datenschutz. Wie der Name bereits suggeriert, wird die Cloud in mehrere Segmente unterteilt. Jeder Login hat keinen Zugang zur gesamten Cloud, sondern nur zu denjenigen Segmenten, die er wirklich benötigt.

All diese Technologien sind ausgeklügelt und raffiniert. Durch den verstärkten Einsatz von KI-gestützten Hacking-Methoden werden diese Technologien immer fortschrittlicher und komplizierter. Wie wir bereits gesagt haben, erleben wir einen Wettlauf zwischen kriminellen Hackern und Cybersicherheit . Wo die einen immer neue Möglichkeiten finden, müssen die anderen immer ein entsprechendes Gegenmittel finden.

Und das bedeutet: Dieser Kampf wird nicht auf dem Schlachtfeld des Cyberspace gewonnen, voraussichtlich niemals endgültig zumindest.

Securtiy Awareness

Cybersicherheit beginnt mit dem Menschen. Ein erhöhtes Bewusstsein für die Möglichkeiten, wie technologische Langfinger unerlaubt Zugang zu Netzwerken und Geräten erlangen oder Malware auf Smartphones installieren können, ist die erste und womöglich zuverlässigste Stütze im Kampf gegen Cyberkriminalität.

Die Entwicklung und Pflege einer “Securtiy Awareness” sollte zu jeder Unternehmenskultur gehören. Hierbei ist es wichtig, sich regelmäßig über die aktuellen Trends und Entwicklungen auf dem Laufenden zu halten. Wo ein Nutzer den Klick auf einen schädlichen Link unterlässt, ist der mögliche Schaden bereits im Keim erstickt.

- Was bedeutet NIS-2 für Unternehmen in Deutschland

- KI im Griff: So verhindern Sie Datenlecks und Datenabfluss durch Schatten KI

- Authentifizierung vs. Autorisierung

- Guardians of the Enterprise – ARP Guard

- Die Neuerungen der CPX 2024: Ein umfassender Überblick

Bleiben Sie stets über die aktuellsten Trends rund um IT-Sicherheit informiert.